El ciclo de vida de un ataque al correo electrónico

Todo el mundo ha presenciado los efectos de un hack a un correo electrónico, ya sea en el trabajo o en casa. Aunque el riesgo personal de ser hackeado pueda parecer bajo, la amenaza a los datos de en su compañía es algo grave. El correo electrónico comercial continúa siendo el principal vector de amenazas de seguridad para los empleados, específicamente, archivos adjuntos de correo electrónico malicioso y amenazas comunes (por ejemplo, spam y virus) y sofisticadas (por ejemplo, ataques de phishing y ransomware).

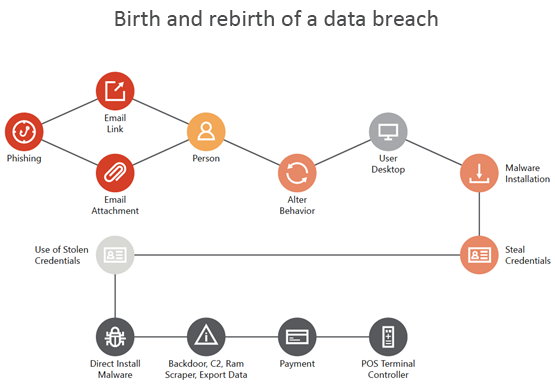

Se entiende que las organizaciones están bajo amenazas de ataque de correo electrónico todos los días. Pero, ¿qué sucede exactamente durante un hack y cómo se pueden mantener los datos de su empresa seguros? En el siguiente ejemplo, un ataque de phishing utiliza el correo electrónico como punto de entrada para el acceso a la red, lo que puede provocar instalaciones de malware, robo de credenciales y mucho más.

Fuente: “Data Breach Investigations Report,” 2016, Verizon

Paso 1: Aunque muchas amenazas de fuentes externas están bloqueadas por soluciones de seguridad de correo electrónico y web, algunas se disfrazan como mensajes de remitentes confiables, algunos todavía hacen que incluso pasen las mejores defensas. Este ataque de phishing ataca a un usuario a través de un enlace de correo electrónico o un archivo adjunto.

Paso 2: Una vez que estas amenazas lleguen a la bandeja de entrada de un empleado, es muy probable que se haga clic o se abra. Según Intel Security, 97 por ciento de las personas en todo el mundo no pueden identificar correctamente un sofisticado correo electrónico de phishing. Una vez que una víctima interactúa con el correo electrónico, el malware se instala en el dispositivo del usuario.

Paso 3: El malware ahora tiene acceso al escritorio u otro dispositivo del usuario y puede acceder a información segura desde prácticamente cualquier dispositivo al que los empleados accedan desde su correo electrónico de trabajo. En el lugar de trabajo de hoy en día, se deben de preocupar por algo más que sólo los dispositivos emitidos por la empresa como la fuente de una violación. Según una investigación del Ponemon Institute, el 67 por ciento de los encuestados citaron a los empleados que usaban sus propios dispositivos para acceder a los datos de la empresa como probable, o ciertamente, la causa de violaciones de datos. A partir de aquí, el malware roba las credenciales del usuario. Esto se puede hacer de varias maneras, incluyendo la captura de nombres de usuario y contraseñas cuando el usuario accede a sitios web u otras aplicaciones, o incluso monitorea todas las acciones realizadas por el usuario en su sistema.

Paso 4: Con estas credenciales, el malware puede acceder a toda la información personal, de empresa, cliente o cualquier otra información confidencial de la computadora y posiblemente de toda la red. Las credenciales y datos empresariales robados se venden frecuentemente en el mercado negro porque pueden usarse para causar daño tanto financiero, como reputacional, a una organización lo suficientemente desafortunada como para convertirse en una víctima.

Defensa contra amenazas de correo electrónico

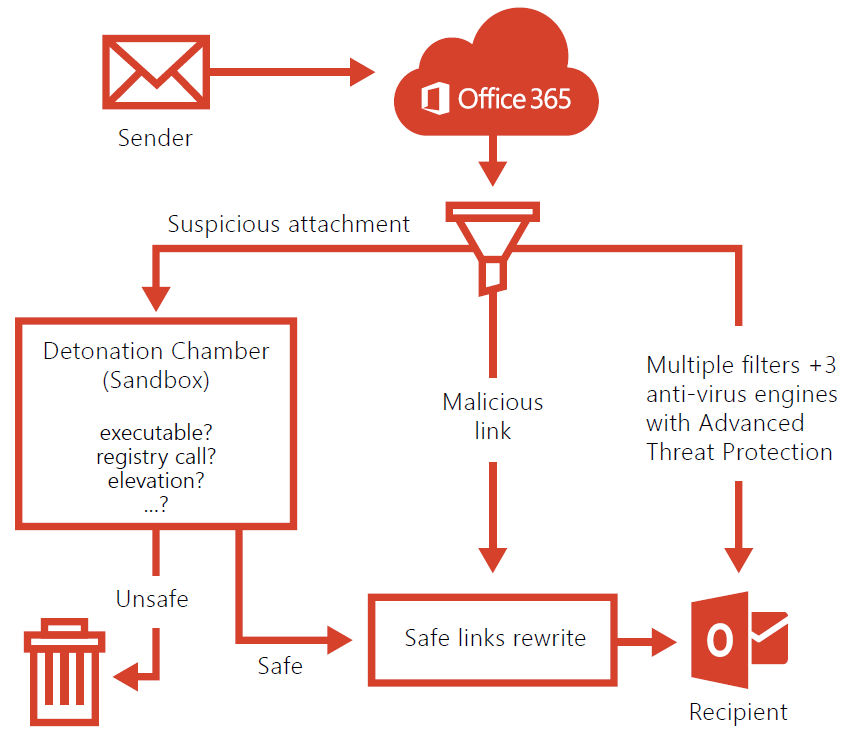

¿Pero qué sucede con un correo electrónico malicioso si tiene protecciones de seguridad avanzadas en su lugar? Con Exchange Online y Office 365, los archivos adjuntos sospechosos se enfrentan a múltiples defensas antes de que puedan llegar a la bandeja de entrada de un usuario. También aprende los remitentes seguros y permite personalizar las preferencias y específicamente adaptarlas a las necesidades de su organización.

Aunque siempre es prudente mantenerse al tanto de las tendencias actuales y seguir aprendiendo sobre los tipos de amenazas a los que se enfrentarán, la clave para mantener seguros los datos de la empresa es encontrar la solución adecuada para sus equipos de TI y sus empresas. Seleccionen un socio que les ayude a asegurar su mejor defensa, utilizando un enfoque holístico que combina protección contra ataques, detección y respuesta para asegurar sus organizaciones tanto ahora como en el futuro.