Риски при работе на Windows XP после окончания поддержки в апреле 2014 года

Еще в апреле этого года я опубликовал статью под названием Обратный отсчет: поддержка Windows XP завершается 8 апреля 2014 года о предстоящем окончании поддержки Windows XP. С тех пор многие из клиентов, с которыми я разговаривал, уже перевели свои компании с Windows XP на современные ОС Windows 7 или

Windows 8 либо находились в процессе этого перехода.

На самом деле с этим медлить не стоит, ведь после 8 апреля клиенты Windows XP с пакетом обновления 3 (SP3) перестанут получать новые обновления безопасности; исправления, не связанные с безопасностью; любые (платные и бесплатные) услуги поддержки и обновления технической документации в Интернете. Это означает, что любые новые уязвимости, обнаруживаемые в Windows XP после окончания ее поддержки, не будут исправляться в актуальных обновлениях безопасности Майкрософт. В то же время мне довелось побеседовать и с клиентами, которые по той или иной причине не смогут завершить переход с Windows XP до 8 апреля. Более того, встречались мне и такие клиенты, которые отказывались переходить с Windows XP на новые версии, пока оборудование, где выполняется эта устаревшая ОС, не выйдет из строя.

Статья первоначально опубликована Тимом Рейнсом (Tim Rains — Microsoft) на английском языке здесь.

Еще в апреле этого года я опубликовал статью под названием Обратный отсчет: поддержка Windows XP завершается 8 апреля 2014 года о предстоящем окончании поддержки Windows XP. С тех пор многие из клиентов, с которыми я разговаривал, уже перевели свои компании с Windows XP на современные ОС Windows 7 или

Windows 8 либо находились в процессе этого перехода.

На самом деле с этим медлить не стоит, ведь после 8 апреля клиенты Windows XP с пакетом обновления 3 (SP3) перестанут получать новые обновления безопасности; исправления, не связанные с безопасностью; любые (платные и бесплатные) услуги поддержки и обновления технической документации в Интернете. Это означает, что любые новые уязвимости, обнаруживаемые в Windows XP после окончания ее поддержки, не будут исправляться в актуальных обновлениях безопасности Майкрософт. В то же время мне довелось побеседовать и с клиентами, которые по той или иной причине не смогут завершить переход с Windows XP до 8 апреля. Более того, встречались мне и такие клиенты, которые отказывались переходить с Windows XP на новые версии, пока оборудование, где выполняется эта устаревшая ОС, не выйдет из строя.

В чем же заключаются риски при работе на Windows XP после завершения ее поддержки? Один из них состоит в том, что в борьбе за безопасность компьютера с Windows XP у нападающих будет преимущество перед защитниками: злоумышленники, весьма вероятно, будут больше знать об уязвимостях этой операционной системы. И вот почему.

Когда Майкрософт выпускает обновление, и аналитики безопасности, и преступники стараются как можно скорее дизассемблировать его, чтобы найти конкретный раздел кода, в котором содержится уязвимость, устраняемая таким обновлением. Обнаружив эту уязвимость, злоумышленники создают код, который использует данную уязвимость на системах без установленного обновления безопасности. Кроме того, они выясняют, нет ли такой же уязвимости в других продуктах с одинаковыми или сходными функциями. К примеру, если уязвимость устраняется в одной версии Windows, исследователи выясняют, нет ли подобной уязвимости в других версиях Windows. Чтобы наши клиенты не стали жертвой злоумышленников, использующих подобные методы, центр Microsoft Security Response Center (MSRC) управляет обновлениями безопасности на основе давно устоявшегося принципа: все обновления безопасности выпускаются одновременно для всех продуктов, где обнаружена устраняемая проблема. Благодаря этому наши клиенты всегда будут на шаг впереди подобных атак, ведь они получат обновления безопасности для всех уязвимых продуктов еще до того, как злоумышленники смогут выявить их слабое место.

Однако после 8 апреля 2014 года у организаций, которые продолжат работать на Windows XP, больше не будет такого преимущества. В первый же месяц, когда Майкрософт будет выпускать обновления безопасности для поддерживаемых версий Windows, хакеры смогут реконструировать эти обновления, найти уязвимости и проверить, нет ли подобных проблем в Windows XP. Найдя похожие уязвимости, злоумышленники попытаются разработать эксплойт, способный воспользоваться этими брешами в безопасности Windows XP. А поскольку нужное обновление безопасности для Windows XP никогда не будет выпущено, то эта уязвимость, по сути, навсегда останется в категории «нулевого дня». Как часто может происходить подобная ситуация? К примеру, с июля 2012 г. по июль 2013 г. Windows XP упоминалась в 45 бюллетенях по безопасности (Майкрософт), в 30 из которых также фигурировали Windows 7 и Windows 8.

Некоторые из моих собеседников, с которыми я обсуждал подобный сценарий, быстро парировали, что в Windows XP есть технологии безопасности, которые мешают подобным эксплойтам добиться успеха. Кроме того, антивирусное ПО позволяет блокировать атаки и удалять возможные заражения. Однако проблема состоит в том, что вы никогда не будете уверены, можно ли полностью положиться на якобы надежную вычислительную систему. Ведь злоумышленники будут вооружены общедоступной информацией об эксплойтах «нулевого дня» в Windows XP, с помощью которых они смогут проникнуть в систему и, возможно, выполнить собственный код. Более того, можно ли в этих обстоятельствах доверять системному API, на основе которого работает антивирусное ПО? И если некоторых клиентов, возможно, устроит подобный уровень надежности системы, то для большинства это просто неприемлемо.

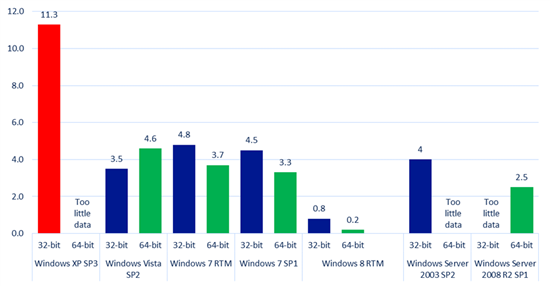

Что касается технологий безопасности в Windows XP с пакетом обновления 3, то они вполне отвечали требованиям своего времени. Однако данные, опубликованные в аналитическом отчете по безопасности Майкрософт, показывают, что встроенные в Windows XP технологии безопасности больше не способны противостоять многим из современных атак. Процентные данные о заражении операционных систем Windows показывают, что уровень заражения Windows XP значительно выше, чем у современных ОС, таких как Windows 7 и Windows 8.

Рис. 1. Уровень заражения (CCM) у операционных систем и пакетов обновления в IV кв. 2012 г.

(по данным Аналитического отчета по безопасности Майкрософт, том 14)

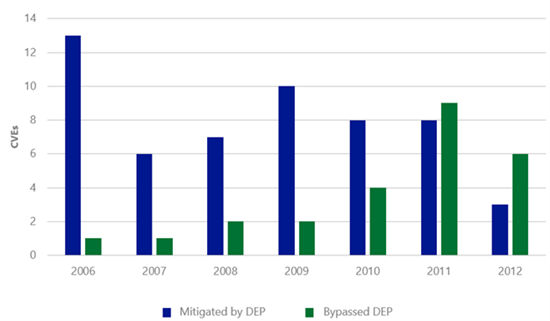

Недавно я писал о результатах нового, недавно опубликованного исследования активности эксплойтов: Тенденции использования уязвимостей программного обеспечения: изучение воздействия программных средств на модели использования уязвимостей. Это семилетнее исследование показывает, что современные изощренные атаки могут без труда обойти одну из ключевых технологий безопасности Windows XP — предотвращение выполнения данных (DEP). На рис. 3 число распространенных уязвимостей и нарушений защиты данных (CVE) с эксплойтами, устранимыми при включенной технологии DEP, сравнивается с числом таких уязвимостей и нарушений с эксплойтами, способными обойти DEP. За исключением 2007 и 2008 гг., на рисунке видно, что технология DEP все хуже справляется с эксплойтами задним числом. И дело вовсе не в том, что технология DEP стала неэффективной: скорее, это означает, что злоумышленники, несмотря на возросшие затраты и сложность разработки эксплойтов, были вынуждены адаптироваться к средам, в которых эта технология уже задействована. Подтверждением тому служит растущее число уязвимостей и нарушений защиты (CVE), эксплойты для которых обошли технологию DEP.

Рис. 2 . Число CVE, к которым были применены те или иные технологии эксплойтов.

Рис. 3. Число CVE с эксплойтами, устранимыми с помощью DEP, по сравнению с CVE с эксплойтами, обошедшими DEP

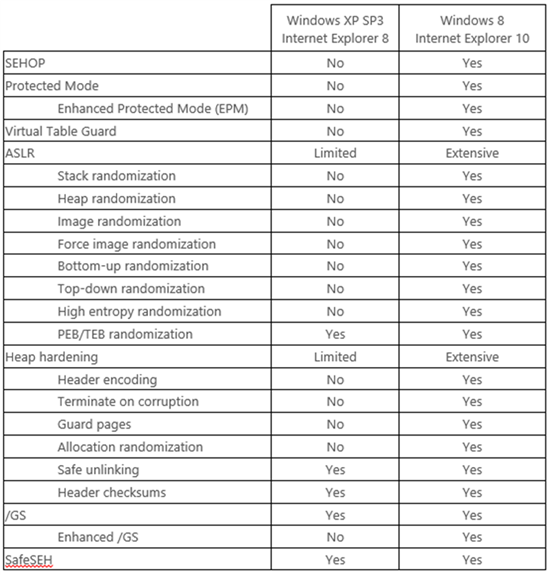

Согласно этим новым данным, сегодня сильно изменился характер преобладающего числа угроз, с которыми сталкиваются отдельные пользователи и целые организации, по сравнению с теми, что существовали во время выпуска Windows XP с пакетом обновления 3. Когда в Windows XP с пакетом обновления 2 и более поздних версиях ОС появился брандмауэр Windows, злоумышленникам пришлось выводить свои атаки на новый уровень. Теперь вместо активных атак на удаленные сервисы они сосредоточились на использовании уязвимостей в клиентских приложениях, таких как веб-браузеры и программы чтения документов. Кроме того, за последнее десятилетие хакеры усовершенствовали свои средства и методы, сделав их более эффективными для использования уязвимостей. В результате встроенные возможности безопасности Windows XP уже не способны противостоять всем современным угрозам. Как видно на рис. 4, в Windows 8 встроены куда более совершенные технологии безопасности, чем в Windows XP. Подробные сведения о новых технологиях безопасности, встроенных в Windows 8, доступны в вышеупомянутой исследовательской статье.

Рис. 4. В таблице возможности безопасности, поддерживаемые Internet Explorer 8 в Windows XP с пакетом обновления 3, сравниваются с возможностями, поддерживаемыми Internet Explorer 10 в Windows 8. Как видно из этой таблицы, Internet Explorer 10 в Windows 8 обладает широким спектром улучшений безопасности платформы, которые попросту недоступны в Internet Explorer 8 в Windows XP.

Организации должны быть уверены в целостности своих систем. Сократив число вычислительных систем, на которых выполняются неподдерживаемые операционные системы, можно значительно приблизиться к этой цели. Поддержка Windows XP завершается 8 апреля 2014 года.

Тим Рейнс (Tim Rains),

директор,

Trustworthy Computing