Программа-шантажист WannaCrypt атакует не обновленные системы

12 мая 2017 года мы обнаружили новую программу-шантажист, которая распространяется как червь, используя ранее устраненные уязвимости. На большинстве компьютеров обновления безопасности устанавливаются автоматически, но некоторые пользователи и предприятия откладывают их установку. Похоже, что программа-шантажист, известная под именем WannaCrypt, атакует компьютеры, на которых не установлены исправления, устраняющие эти уязвимости. Ввиду того, что атаки продолжаются, мы напоминаем пользователям о необходимости установить обновление безопасности MS17-010, если они не сделали этого до сих пор.

Система антивирусной телеметрии Microsoft сразу же обнаружила признаки атак. Наши экспертные системы позволили наглядно увидеть и определить контекст этой новой атаки в процессе ее развития, что дало возможность Защитнику Windows (Windows Defender) обеспечить защиту в реальном времени. Благодаря использованию автоматизированного анализа, машинного обучения и предсказательного моделирования мы смогли быстро организовать защиту от этого вредоносного ПО.

В этом блоге мы представляем результаты предварительного анализа этой атаки. Обратите внимание, что мы продолжаем изучение этой угрозы. Атака продолжается, и сохраняется возможность того, что атакующие попытаются противодействовать нашим защитным мероприятиям.

Вектор атаки

Программы-шантажисты обычно распространяются небыстро. В таких вредоносных программах, как WannaCrypt (другие названия — WannaCry, WanaCrypt0r, WCrypt и WCRY), в качестве основного вектора атаки обычно используются приемы социальной инженерии и электронная почта в расчете на то, что пользователь загрузит и выполнит вредоносное ПО. Но в данном нерядовом случае создатели программы-шантажиста использовали общедоступный код-эксплойт для устраненной уязвимости EternalBlue сервера SMB (CVE-2017-0145), которая проявляется при отправке специально созданного пакета на целевой сервер SMBv1. Эта уязвимость была устранена в бюллетене безопасности MS17-010, выпущенном 14 марта 2017.

Механизм распространения WannaCrypt заимствован у хорошо известных открытых эксплойтов SMB, которые обеспечили этой программе-шантажисту возможности червя, создавая точку входа на машины, которые не были обновлены даже после появления обновления безопасности.

Код эксплойта WannaCrypt рассчитан только на необновленные системы Windows 7 и Windows Server 2008 (или более ранние версии ОС), поэтому эта атака безвредна для машин под управлением Windows 10.

Мы не нашли свидетельств того, какой конкретно вектор входа был задействован в атаке, но есть два высоковероятных сценария, которые по нашему мнению объясняют распространение этой программы-шантажиста:

- Рассылка разработанных в соответствии с приемами социальной инженерии сообщений электронной почты, которые подталкивали пользователей открыть их и запустить вредоносный код и активировать функциональность распространения червя с эксплойтом SMB;

- Заражение через эксплойт SMB при обращении к необновленным компьютерам с других зараженных машин.

Сбрасыватель

Вредоносное ПО принимает вид трояна-сбрасывателя, состоящего из двух компонентов:

- Компонент, пытающийся воспользоваться уязвимостью CVE-2017-0145 сервера SMB на других компьютерах.

- Компонент-шантажист, известный как WannaCrypt.

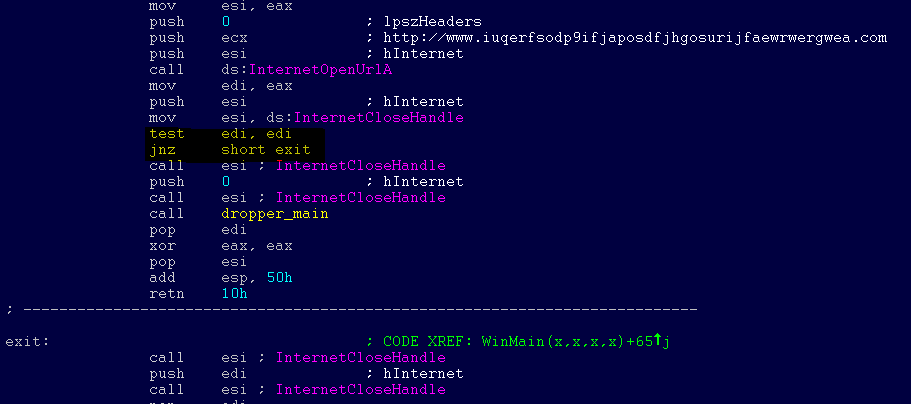

Сбрасыватель пытается подключиться к следующим доменам, используя API-функцию InternetOpenUrlA():

- www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

В случае успешного подключения к доменам сбрасыватель прекращает дальнейшее инфицирование системы компонентом-шантажистом и не пытается использовать уязвимость для дальнейшего распространения; он просто прекращает работу. Но если подключиться не удается, вирус продолжает сбрасывать компонент-шантажист и создает в системе службу.

Иначе говоря, в отличие от большинства других заражений вредоносным ПО, ИТ-администраторы не должны блокировать доступ к этим доменам. Заметьте, что вирус не поддерживает работу через прокси, поэтому может потребоваться создать соответствующую запись в локальной DNS. Эта запись не обязательно должна указывать на сервер в Интернете — достаточно, чтобы она перенаправляла на любой доступный сервер, принимающий подключения на TCP-порту 80.

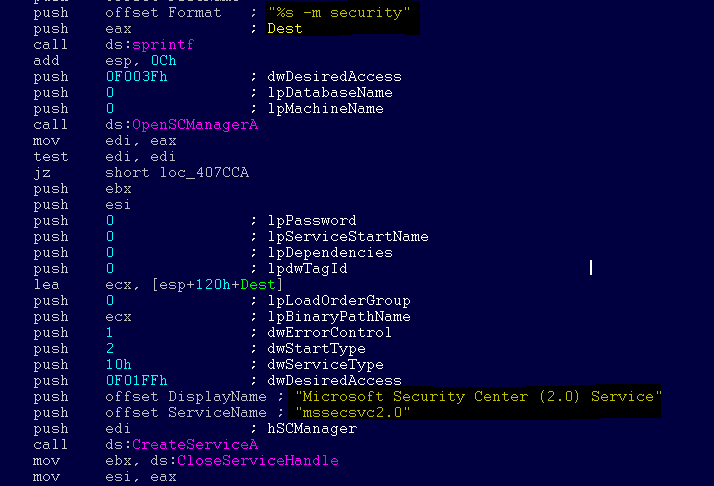

Вирус создает службу по имени mssecsvc2.0, роль которой заключается в использовании уязвимости SMB на других компьютерах, доступных с зараженной системы:

- Имя службы: mssecsvc2.0

- Описание службы: (Microsoft Security Center (2.0) Service)

- Параметры службы: “-m security”

Программа-шантажист WannaCrypt

Программа-шантажист представляет собой сбрасыватель, содержащий в своем разделе ресурсов защищенный паролем ZIP-архив. Процедура шифрования документов и файлы в ZIP-архиве содержат вспомогательные средства, утилиту расшифровки и сообщение с требованием выкупа. В попавших к нам на анализ примерах ZIP-архив был зашифрован паролем WNcry@2ol7.

В процессе своей работы WannaCrypt создает следующие параметры в системном реестре:

- HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun\<случайная строка> = “<рабочий каталог компонента-шантажиста>tasksche.exe”

- HKLMSOFTWAREWanaCrypt0r\wd = “<рабочий каталог компонента-шантажиста>”

Компонент заменяет обои рабочего стола на изображение с требованием выкупа, изменяя следующий параметр системного реестра.

- HKCUControl PanelDesktopWallpaper: “<рабочий каталог компонента-шантажиста>@[email protected]”

Она создает следующие файлы в рабочем каталоге компонента-шантажиста:

- 00000000.eky

- 00000000.pky

- 00000000.res

- 274901494632976.bat

- @[email protected]

- @[email protected]

- @[email protected]

- b.wnry

- c.wnry

- f.wnry

- m.vbs

- msgm_bulgarian.wnry

- msgm_chinese (simplified).wnry

- msgm_chinese (traditional).wnry

- msgm_croatian.wnry

- msgm_czech.wnry

- msgm_danish.wnry

- msgm_dutch.wnry

- msgm_english.wnry

- msgm_filipino.wnry

- msgm_finnish.wnry

- msgm_french.wnry

- msgm_german.wnry

- msgm_greek.wnry

- msgm_indonesian.wnry

- msgm_italian.wnry

- msgm_japanese.wnry

- msgm_korean.wnry

- msgm_latvian.wnry

- msgm_norwegian.wnry

- msgm_polish.wnry

- msgm_portuguese.wnry

- msgm_romanian.wnry

- msgm_russian.wnry

- msgm_slovak.wnry

- msgm_spanish.wnry

- msgm_swedish.wnry

- msgm_turkish.wnry

- msgm_vietnamese.wnry

- r.wnry

- s.wnry

- t.wnry

- TaskDataTorlibeay32.dll

- TaskDataTorlibevent-2-0-5.dll

- TaskDataTorlibevent_core-2-0-5.dll

- TaskDataTorlibevent_extra-2-0-5.dll

- TaskDataTorlibgcc_s_sjlj-1.dll

- TaskDataTorlibssp-0.dll

- TaskDataTorssleay32.dll

- TaskDataTortaskhsvc.exe

- TaskDataTortor.exe

- TaskDataTorzlib1.dll

- taskdl.exe

- taskse.exe

- u.wnry

WannaCrypt может также создавать следующие файлы:

- %SystemRoot%tasksche.exe

- %SystemDrive%intel<случайное имя каталога>tasksche.exe

- %ProgramData%<случайное имя каталога>tasksche.exe

Компонент-шантажист иногда также создает службу со случайным именем и следующим путем к образу: “cmd.exe /c “<рабочий каталог компонента-шантажиста>tasksche.exe””.

Компонент выполняет поиск на всем компьютере файлов со следующими расширениями: .123, .jpeg , .rb , .602 , .jpg , .rtf , .doc , .js , .sch , .3dm , .jsp , .sh , .3ds , .key , .sldm , .3g2 , .lay , .sldm , .3gp , .lay6 , .sldx , .7z , .ldf , .slk , .accdb , .m3u , .sln , .aes , .m4u , .snt , .ai , .max , .sql , .ARC , .mdb , .sqlite3 , .asc , .mdf , .sqlitedb , .asf , .mid , .stc , .asm , .mkv , .std , .asp , .mml , .sti , .avi , .mov , .stw , .backup , .mp3 , .suo , .bak , .mp4 , .svg , .bat , .mpeg , .swf , .bmp , .mpg , .sxc , .brd , .msg , .sxd , .bz2 , .myd , .sxi , .c , .myi , .sxm , .cgm , .nef , .sxw , .class , .odb , .tar , .cmd , .odg , .tbk , .cpp , .odp , .tgz , .crt , .ods , .tif , .cs , .odt , .tiff , .csr , .onetoc2 , .txt , .csv , .ost , .uop , .db , .otg , .uot , .dbf , .otp , .vb , .dch , .ots , .vbs , .der” , .ott , .vcd , .dif , .p12 , .vdi , .dip , .PAQ , .vmdk , .djvu , .pas , .vmx , .docb , .pdf , .vob , .docm , .pem , .vsd , .docx , .pfx , .vsdx , .dot , .php , .wav , .dotm , .pl , .wb2 , .dotx , .png , .wk1 , .dwg , .pot , .wks , .edb , .potm , .wma , .eml , .potx , .wmv , .fla , .ppam , .xlc , .flv , .pps , .xlm , .frm , .ppsm , .xls , .gif , .ppsx , .xlsb , .gpg , .ppt , .xlsm , .gz , .pptm , .xlsx , .h , .pptx , .xlt , .hwp , .ps1 , .xltm , .ibd , .psd , .xltx , .iso , .pst , .xlw , .jar , .rar , .zip , .java , .raw.

Все найденные файлы WannaCrypt шифрует и переименовывает, добавляя к имени файла расширение .WNCRY. Например, файл picture.jpg компонент-шантажист зашифрует и переименует на picture.jpg.WNCRY.

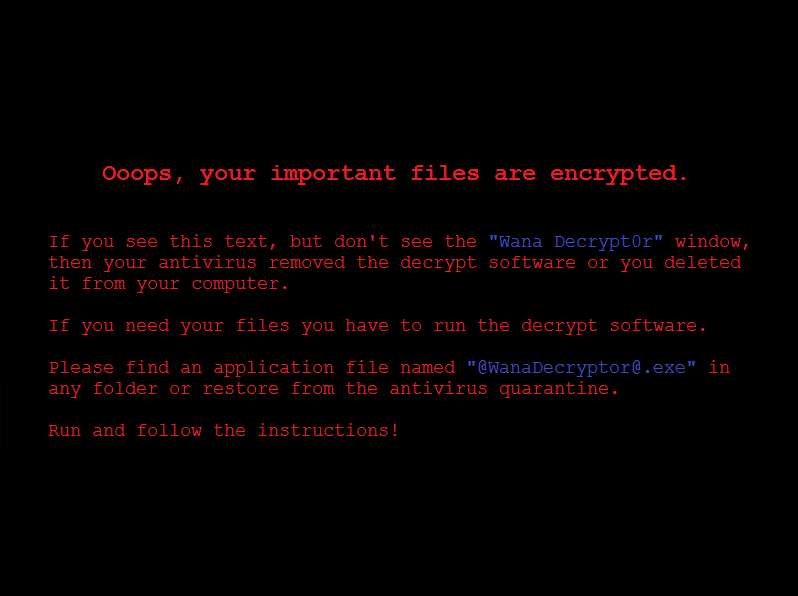

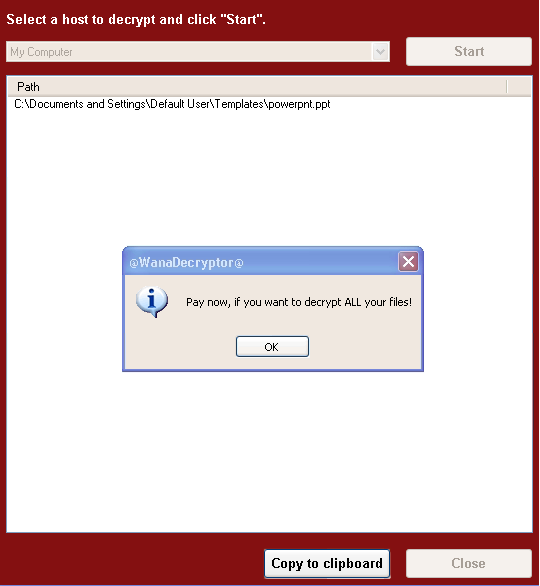

Также в каждой папке с зашифрованными файлами он создает файл @[email protected]. Последний содержит то же сообщение с требованием выкупа, что присутствует на подмененных обоях рабочего стола (см. снимок экрана ниже).

После завершения шифрования WannaCrypt удаляет теневые копии тома следующей командой:

cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

После этого фон рабочего стола подменяется изображением со следующим сообщением:

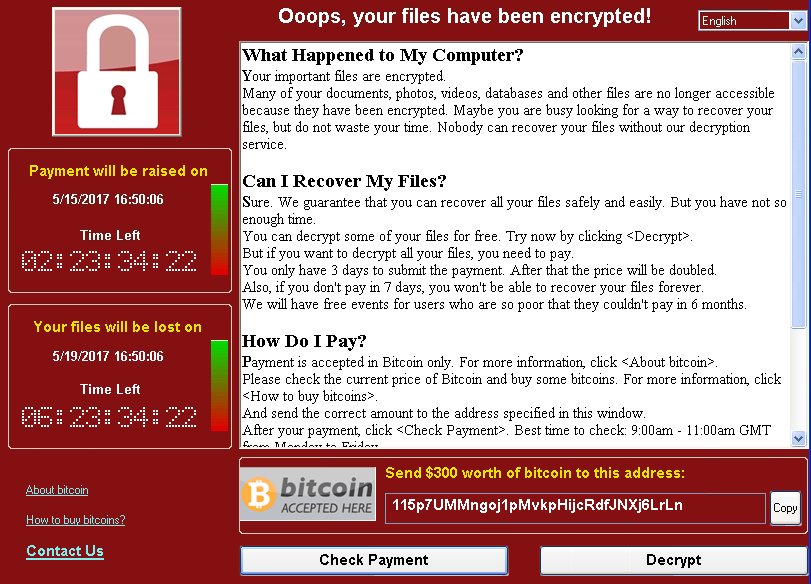

Также запускается исполняемый компонент, отображающий требование выкупа в 300 долларов в биткойнах, а также таймер:

Текст локализован на следующие языки: болгарский, китайский (упрощенное и традиционное письмо), хорватский, чешский, датский, английский, филиппинский, финский, французский, немецкий, греческий, индонезийский, итальянский, японский, корейский, латвийский, норвежский, польский, португальский, румынский, русский, словацкий, испанский, шведский, турецкий и вьетнамский.

Компонент-шантажист также демонстрирует способность расшифровать зашифрованные файлы, позволяя пользователю бесплатно расшифровать несколько случайных файлов. После этого он быстро напоминает о необходимости оплатить выкуп, чтобы расшифровать остальные файлы.

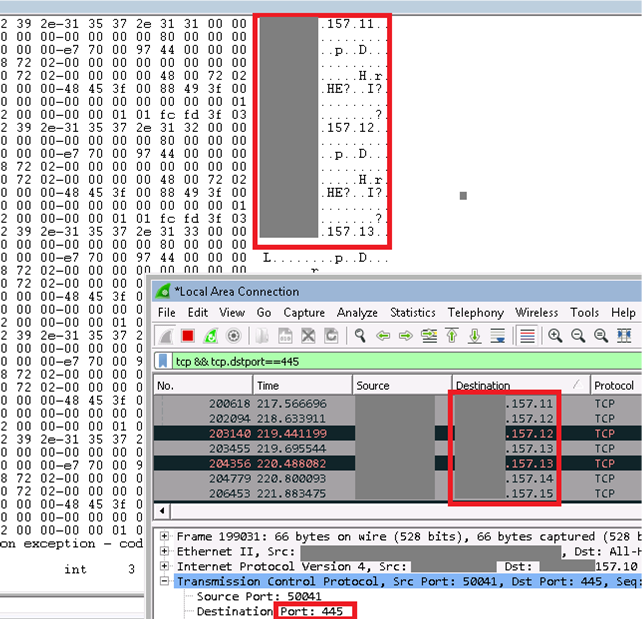

Способность к распространению

Червь пытается заразить расположенные в локальной сети необновленные машины под управлением Windows. Одновременно он выполняет массовое сканирование IP-адресов Интернета, чтобы найти и заразить другие уязвимые компьютеры. Это создает большой объем трафика SMB с зараженного хоста, что могут заметить специалисты по безопасности, как показано ниже.

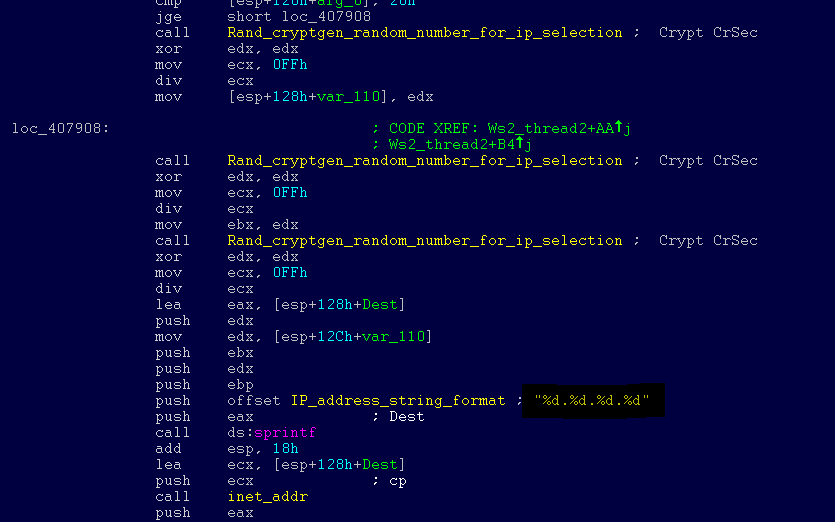

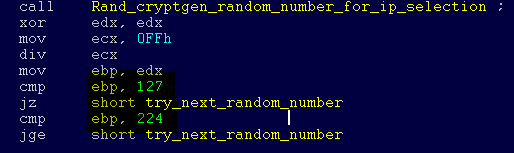

Процедура сканирования Интернета генерирует случайные октеты, собираемые в IPv4-адреса. После этого вредоносное ПО атакует расположенный по доступному IP-адресу компьютер, пытаясь воспользоваться уязвимостью CVE-2017-0145. Программа не заражает компьютеры, у которых первый октет IPv4-адреса равен 127 или больше 224, чтобы не тратить время на обращение по локальным адресам замыкания на себя. После обнаружения и инфицирования уязвимой машины она становится следующим источником заражения других машин. Цикл заражения продолжается, по мере того как обнаруживаются незащищенные компьютеры.

После успешного заражения уязвимого компьютера вредоносная программа выполняет код оболочки на уровне ядра, который, похоже, скопирован из открытого трояна, использующего бэкдор DOUBLEPULSAR, но с определенными изменениями для сброса и выполнения сбрасывателя компонента-шантажиста для 32 и 64-разрядных систем.

Защита от атаки WannaCrypt

Чтобы получить самую свежую защиту от Microsoft, обновите системы до Windows 10. Поддержание компьютера в актуальном состоянии позволяет воспользоваться преимуществами самых новых функций и активных механизмов защиты, присутствующих в последних версиях Windows.

Мы рекомендуем клиентам, которые еще не установили обновление безопасности MS17-010, сделать это как можно быстрее. Пока у вас нет возможности применить это обновление, мы рекомендуем два возможных обходных решения, позволяющих уменьшить масштабы заражения:

- Отключите SMBv1, следуя инструкциям в статье 2696547 базы знаний Microsoft и приведенным ранее рекомендациям.

- Изучите возможность добавления на брандмауэр или маршрутизатор правила, блокирующего входящий трафик SMB через порт 445.

Антивирус Защитника Windows (Windows Defender) определяет эту угрозу как Ransom:Win32/WannaCrypt, начиная с обновления 1.243.297.0. В антивирусе Защитника Windows используется защита на основе облака, предохраняющая от самых последних угроз.

На предприятиях рекомендуется использовать Device Guard для блокировки устройств и обеспечения безопасности уровня ядра на основе виртуализации, что обеспечивает выполнение только доверенных приложений и эффективно предотвращает выполнение вредоносного ПО.

Используйте защиту Advanced Threat Protection Office 365, в которой есть функция машинного обучения, блокирующая опасные вложения в сообщениях электронной почты, например содержащие программы-шантажисты.

Следите за работой сетей с помощью службы Advanced Threat Protection (ATP) в Защитнике Windows, которая оповещает сотрудников команд, ответственных за безопасность, о подозрительных действиях. Загрузите следующий сборник, чтобы узнать, как ATP в Защитнике Windows можно задействовать для обнаружения, исследования и устранения программ-шантажистов из сетей: Windows Defender Advanced Threat Protection – Ransomware response playbook.

Ресурсы (на английском языке)

- Загрузка обновлений безопасности для англоязычных систем: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

- Загрузка обновлений безопасности для локализованных систем: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64

- Обновление безопасности MS17-010: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

- Рекомендации для клиентов о поведении при обнаружении атаки WannaCrypt: https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

- Общая информация о программах-шантажистах: https://www.microsoft.com/en-us/security/portal/mmpc/shared/ransomware.aspx

Признаки вторжения

Код SHA1 проанализированных примеров:

- 51e4307093f8ca8854359c0ac882ddca427a813c

- e889544aff85ffaf8b0d0da705105dee7c97fe26

Файлы, создаваемые программой-шантажистом:

- %SystemRoot%mssecsvc.exe

- %SystemRoot%tasksche.exe

- %SystemRoot%qeriuwjhrf

- b.wnry

- c.wnry

- f.wnry

- r.wnry

- s.wnry

- t.wnry

- u.wnry

- taskdl.exe

- taskse.exe

- 00000000.eky

- 00000000.res

- 00000000.pky

- @[email protected]

- @[email protected]

- m.vbs

- @[email protected]

- @[email protected]

- 274901494632976.bat

- taskdl.exe

- Taskse.exe

- Files with “.wnry” extension

- Files with “.WNCRY” extension

Разделы системного реестра, создаваемые программой-шантажистом:

- HKLMSOFTWAREWanaCrypt0rwd

Картик Селварадж (Karthik Selvaraj), Элиа Флорио (Elia Florio), Андреа Лелли (Andrea Lelli) и Танмей Ганачарья (Tanmay Ganacharya), центр защиты от вредоносного ПО Microsoft Malware Protection Center