侵入した脅威を検出する、Windows Defender Advanced Threat Protection

※本ブログは、Windows for IT Pros Blog “Post Breach Detection with Windows Defender Advanced Threat Protection” の抄訳です。

ゲスト執筆者: Heike Ritter

2015 年 11 月の調査結果によると、IT やセキュリティを統括する最高責任者レベルの幹部の 71% が「最も脆弱な要素はエンドポイントである」と回答しています。この懸念を増大させる主な原因となっている持続的標的型 (APT) 攻撃は、国家や政治的な動機で活動するハッカー集団によって実行され、企業の知的財産やビジネスに多大な影響を及ぼす可能性のある情報を標的とする高度な攻撃手法です。攻撃者は侵入を成功させるためにマルウェアの使用を完全に回避するので、ウイルス対策ソリューションなどの従来の防御機構をすり抜けてしまうことも少なくありません。それどころか、正規の OS 管理ツールや侵入テスト用ツールを使用したり、単純なソーシャル エンジニアリングによってユーザーが攻撃者にアクセス許可や権限を付与するように巧妙に誘導したり、ゼロデイ脆弱性を突いた攻撃を開始したりといった手口も利用されています。被害は驚くほど深刻で、2015 年だけでも 2,122 件のデータ侵害が確認されています。攻撃者が標的としたネットワークに侵入してから検出されるまでの期間は平均 200 日、ネットワークに侵入するまでの所要時間は平均 1 分であるのに対し、セキュリティ チームが検出してから完全に復旧するまでには平均して 80 日を要します。

この課題に対処するためには、新しいツールセットを活用して、防御体制を整えることが必要です。従来のソリューションは、脅威が侵入する前の対策に重点を置いています。脅威の対策とブロック、脅威の緩和と検出による OS のセキュリティ強化、仮想および物理的な修正プログラムの適用といった機能を提供し (つまり、門番のような役割を果たして)、受信したファイルやメモリをスキャンして不審なコンテンツを検出し、リアルタイムでブロックする (ウイルス対策のような) エンドポイント用のセキュリティ ソリューションであり、攻撃者の侵入を防ぐことを目的としています。しかし、このような予防策がどれほど優れたものであったとしても、確固たる意志と豊富な資金を持った有能な侵入者はシステムに侵入する手段を必ず見つけ出します。そのため、脅威が侵入した後の対策に切り替えることが必要です。侵入前の対策とは異なり、侵入後の脅威を検出するソリューションはセキュリティ侵害が既に発生したという前提で対策を行い、飛行機のフライト レコーダーや警察の科学捜査班 (CSI) のような役割を果たします。エンドポイントのセキュリティ イベントを監視し、大規模な関連付けアルゴリズムと異常検出アルゴリズムを利用して、攻撃を受けている兆候が見られるときにはアラートを表示します。侵入後の対策は、攻撃者がネットワークに侵入した後に複数の活動を行う必要がある点を利用したものです。たとえば、偵察、潜伏、重要な情報を探索するためのネットワーク内の移動、そして最終的には情報の抽出と外部への送信などが行われます。侵入後の脅威を検出するソリューションは、これまで検出されなかった攻撃を特定、調査、対処するために必要な情報とツールをセキュリティ チームに提供します。

侵入後の脅威に焦点を当てたこの新しいアプローチは、全世界のセキュリティ市場で認識されており、Endpoint Detection and Response (EDR、英語) (Gartner) や Specialized Threat Analysis and Protection (STAP、英語) (IDC) といった名称で呼ばれています。これらの市場では、専門のベンダーやスタートアップ企業が増加していますが、これらの企業から提供されるソリューションは、特定の分野に特化したニッチなものであることが少なくありません。Windows 10 Anniversary Update では、侵入後の脅威を検出する堅牢かつ完全に統合されたソリューション「Windows Defender Advanced Threat Protection (ATP)」が提供されます。このソリューションを利用すると、企業のセキュリティ運用 (SecOps) 部門は Windows のエンドポイントに対する高度な攻撃を検出、調査し、対処することができます。侵入後の脅威に対応するこの新しい保護層は、エンドポイントの既存の Windows セキュリティ スタックを強化して、脅威の侵入後の本格的なソリューションを提供します。

Windows Defender ATP とは、OS に埋め込まれたクライアント センサー、クラウド ベースのセキュリティ分析、世界レベルのセキュリティ エキスパートの力を組み合わせたソリューションです。

1. クライアント: Windows 10 Anniversary Update に組み込まれたエンドポイントの挙動センサーによって、セキュリティ イベントやエンドポイントの挙動をログに詳しく記録します。Windows 10 オペレーティング システムに完全に統合されたコンポーネントであるため、追加の展開作業は不要です。非常に高度なパフォーマンス基準に対応するほか、常に最新の状態が維持され、全体的なコスト削減に貢献します。

1. クライアント: Windows 10 Anniversary Update に組み込まれたエンドポイントの挙動センサーによって、セキュリティ イベントやエンドポイントの挙動をログに詳しく記録します。Windows 10 オペレーティング システムに完全に統合されたコンポーネントであるため、追加の展開作業は不要です。非常に高度なパフォーマンス基準に対応するほか、常に最新の状態が維持され、全体的なコスト削減に貢献します。

2. クラウド ベースのセキュリティ分析サービス: 10 億台を超える Windows デバイスや 2 兆 5,000 億のインデックス化された Web URL、6 億件のオンライン評価、分析済みの 100 万件以上の不審なファイルなどから得られたマイクロソフトの広範なデータをエンドポイントから収集したデータと組み合わせることで、異常な挙動や攻撃者の手法を検出し、既知の攻撃との類似点を特定します。このサービスはマイクロソフトのビッグ データ プラットフォーム上で実行され、攻撃の痕跡 (IOA: Indicator of Attack)、挙動分析、機械学習のルールを組み合わせて利用します。

2. クラウド ベースのセキュリティ分析サービス: 10 億台を超える Windows デバイスや 2 兆 5,000 億のインデックス化された Web URL、6 億件のオンライン評価、分析済みの 100 万件以上の不審なファイルなどから得られたマイクロソフトの広範なデータをエンドポイントから収集したデータと組み合わせることで、異常な挙動や攻撃者の手法を検出し、既知の攻撃との類似点を特定します。このサービスはマイクロソフトのビッグ データ プラットフォーム上で実行され、攻撃の痕跡 (IOA: Indicator of Attack)、挙動分析、機械学習のルールを組み合わせて利用します。

3. マイクロソフトとコミュニティの脅威インテリジェンス: 脅威の検出を専門とするマイクロソフトの担当者や研究者は、データを継続的に調査し、新しい挙動パターンを特定して、収集したデータを過去の攻撃やセキュリティ コミュニティから収集した既存の侵入の痕跡 (IOC: Indicator of Compromise) と関連付けます。

3. マイクロソフトとコミュニティの脅威インテリジェンス: 脅威の検出を専門とするマイクロソフトの担当者や研究者は、データを継続的に調査し、新しい挙動パターンを特定して、収集したデータを過去の攻撃やセキュリティ コミュニティから収集した既存の侵入の痕跡 (IOC: Indicator of Compromise) と関連付けます。

Windows Defender ATP の主要な機能としては、既に侵入し活動している攻撃を検出する機能とインシデントを調査する機能が備わっています。

既に侵入し活動している攻撃の検出: ATP では、広範なセキュリティ挙動分析に基づいて、リアルタイムおよび履歴データから既知および未知の攻撃者を検出し、既存の IOC と関連付けられた具体的なアラートを表示して、ノイズの中に潜伏する未確認の攻撃者を追跡します。また、インテリジェンスを利用して、攻撃者が使用したツールや手法を詳細に把握することができます (脅威インテリジェンス)。

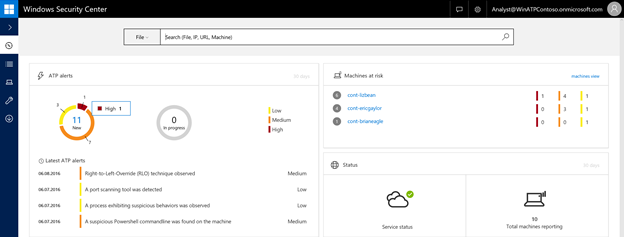

以下に示す Windows Defender ATP のダッシュボードには、アラートの概要と特に危険な状態にある社内のマシンが表示されます。セキュリティ運用部門は検索バーを使用して、現在および過去のすべてのエンティティ (マシン、ファイル、URL、IP など) をすばやく検索して詳細を確認することができます。

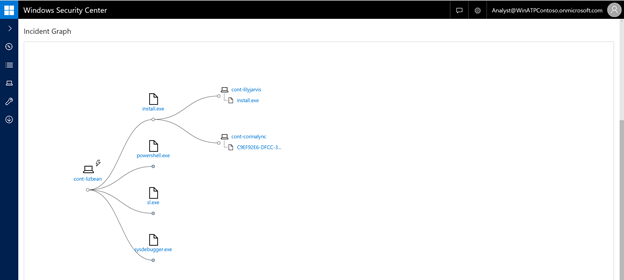

Windows Defender ATP のインシデント グラフには、監視対象のすべてのエンドポイントから収集されたアラート関連のアーティファクトがまとめて表示されます。これにより、IT 部門はインシデントの範囲をすばやく把握できます。下図のように、セキュリティ運用部門はインシデントの対象となったマシンや攻撃に使用されているツールなどを特定することができます。

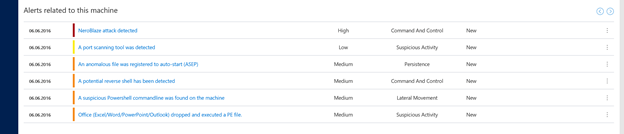

セキュリティ運用部門は、自社の環境全体または個々のマシンで検出された不審な挙動を確認することもできます。Windows Defender ATP では、ビッグ データ セキュリティ分析と脅威の検出を専門とするエキスパート チームの力を活用したマイクロソフトのインテリジェント セキュリティ グラフを利用して、異常な挙動や攻撃者の手法を特定します。新たに収集されたインサイトはすぐにグラフと Windows Defender に追加され、次々に登場する最新の脅威を検出するために利用されます。

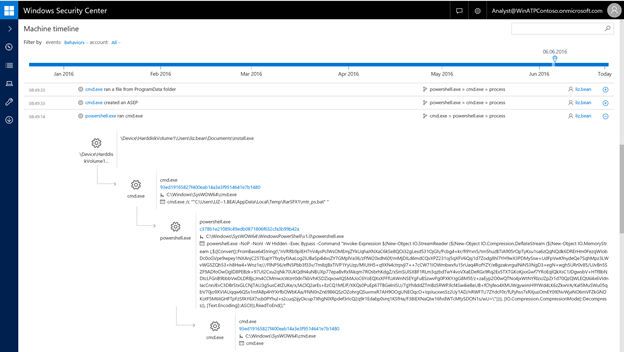

インシデントの調査: マシン タイムラインには、対象のマシンで確認されたイベントや挙動の詳細 (生のイベントに対するセマンティック レイヤー) が経時的に表示されます。また、ユーザーは直観的なインシデント グラフを利用して、マシンのリモート調査を簡単に行い、社内における攻撃の範囲をすばやく把握することができます。マシン タイムラインでは、マシン上で記録された生のセキュリティ イベントに加えて攻撃の説明を確認できます。Windows Defender ATP では、履歴調査機能をフル活用できるように、これらのイベントが最大 6 か月間クラウドに保存されます。

マシン タイムラインから特定の問題にドリルダウンし、確認された挙動を完全なプロセス ツリー形式で表示して調査を行うことも可能です。これにより、セキュリティ運用部門は、1 つの実行チェーンに含まれる個々のアーティファクトの関係性を把握できます。

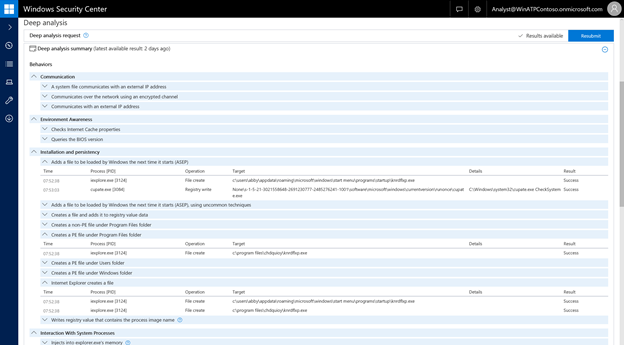

Windows Defender ATP では Detonation-as-a-Service (破壊サービス) も提供され、調査担当者が不審なファイルをマシンから安全なサンドボックス環境に送信して、詳しく調査することが可能です。破壊サービスでは、分離モードまたはインターネット接続モードを選択して、ファイルや URL を複数の安全な仮想環境 (異なるセキュリティ レベルが設定された Windows の複数のインスタンスとお考えください) で実行し、ファイルのすべてのアクティビティや挙動 (アクセスしたリソース、起動または挿入したプロセス、作成または変更したレジストリ キーなど) を詳細に記録することができます。

今回は、Windows Defender Advanced Threat Protection (ATP) について簡単にご説明しました。ぜひ皆様のご意見をお聞かせください。

次のステップ

- 製品の詳細を確認 (英語) します。

- 脅威の検出を専門とするエキスパートの取り組みの詳細については、Microsoft マルウェア プロテクション センター (MMPC、英語) の Web サイトで公開されている Strontium (英語) および Platinum (英語) アクティビティ グループに関するレポートをご覧になることをお勧めします。