Microsoft 365 Business Premium でリモート ワークの安全性を高める実践ガイド

※ 本ブログは、米国時間 5/5 に公開された ”Practical guide to securing remote work using Microsoft 365 Business Premium” の抄訳です。

このガイドでは、中小企業の従業員が Microsoft 365 Business Premium の機能を活用して安全に在宅業務を行えるようにするための、マイクロソフトによる推奨事項をご紹介します。

Microsoft 365 Business Premium は、従業員数が 1 ~ 300 名の企業に特化した、コラボレーション製品とエンタープライズ レベルのセキュリティ ツールの総合スイートです。Office の生産性アプリやサービスのほか、サイバー攻撃から企業のデータやデバイスを保護する高度なセキュリティ機能を含んでいます。高度なセキュリティ機能や管理機能が含まれているライセンス プランにはさまざまなものがありますが、従業員数が 300 名以下の企業向けでは、Microsoft 365 Business Premium が最もコスト効率に優れています。

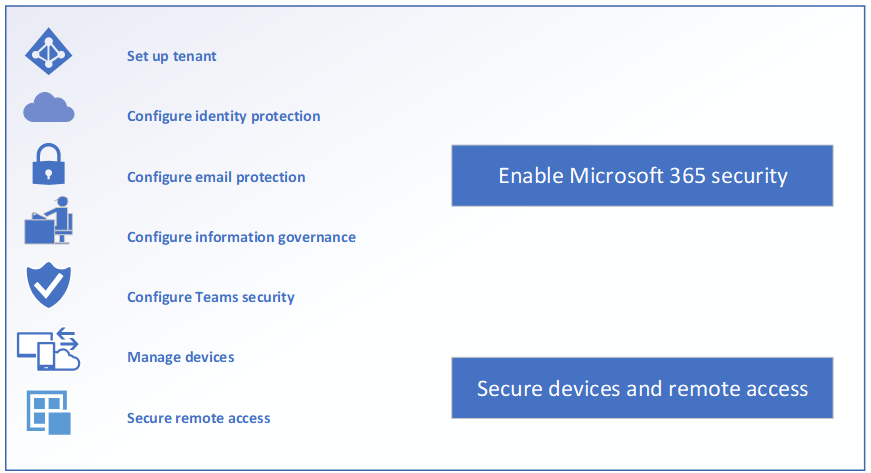

リモート ワークの安全性を高める主な手順を以下のようにまとめました。

各フェーズにおける主要ステップとセキュリティの考慮事項を説明していきます。企業によってセキュリティのニーズや取り組みが異なるため、チェックリストには 2 つのシナリオを例示しています。

- 通常シナリオは、リモート ワークの安全性を確保しながら使い勝手とセキュリティのバランスを考慮した、一般的な企業向けの構成です。

- 高リスク シナリオは、HIPAA や GLBA などの規制要件に準拠するなど、セキュリティ保護を最大限に実施し厳重にリスクを管理する企業向けの構成です。このような企業は、在宅業務でのセキュリティ維持や管理も積極的に取り組んでいます。

どちらのシナリオも、セキュリティやコンプライアンスのオプションを具体的に議論する出発点としての既定値を示しています。IT 責任者や企業の経営陣は、最初にあらゆる可能性について議論することが重要です。

チェックリストはこちら (英語) からダウンロードできます。それでは、チェックリストの項目を 1 つずつ詳しく説明していきます。

Microsoft 365 のセキュリティ機能の有効化

まず、Microsoft 365 テナントをセットアップし、安全なリモート ワーク環境のためのサービスやポリシーを構成しておきます。この第 1 フェーズを、さらに 5 つの手順に分けます。

テナントのセットアップ

クラウド ID の有効化やメールのセットアップなど、新規テナントをセットアップする典型的なタスクから開始します。Microsoft 365 のセットアップ ウィザードが示す基本的な手順を進めます。これにはデータ損失防止やモバイル アプリのポリシーなども含まれます。詳しくは、本ガイドの「情報ガバナンスの構成」と「デバイスの管理」のセクションで説明します。

| テナントのセットアップ | 推奨設定 – 通常シナリオ | 推奨設定 – 高リスク シナリオ |

| ID 管理をハイブリッドで行うかクラウドのみで行うか | ハイブリッド、Azure AD Connect | ハイブリッド、Azure AD Connect |

| Azure AD Connect のサインイン方法 | パスワード ハッシュ同期 | パスワード ハッシュ同期 |

| Azure AD Connect のシングル サインオン | 使用する | 使用する |

| Azure AD Connect での Azure AD ユーザー名のオンプレミス属性 | userPrincipalName | userPrincipalName |

| Azure AD Connect のパスワード ライトバック | 有効 | 有効 |

| メール移行方法 | ハイブリッド エージェント | ハイブリッド エージェント |

| DNS ドメインの構成 | 状況による | 状況による |

各手順について簡単に説明します。

- ID 管理をハイブリッドで行うかクラウドのみで行うか: Microsoft 365 テナント内のユーザーの ID (ユーザー名やパスワードなど) を、すべてクラウドで管理するか、またはオンプレミスの Active Directory と組み合わせて管理するかを選択できます。オンプレミスに既存の Active Directory がない場合は、管理ポータルでユーザーを手動で追加するか、CSV ファイルを一括で読み込むことで、クラウドのみで ID 管理をするように設定できます。Active Directory を使用している場合は、Azure AD Connect でドメインを Microsoft 365 に同期して、ハイブリッドで管理することをお勧めします。AD 同期は、オンボーディング ハブの ID ウィザードでセットアップできます。管理ポータル左側のナビゲーション ウィンドウで、[Setup]、[Sync users from your org’s directory] の順にクリックします。Active Directory アカウントに問題がないか確認するプロセスが進められ、Azure AD Connect がインストールされます。上の表では、シングル サインオンとパスワード ライトバックを有効化するのが Microsoft 365 Business Premium ユーザー向けの適切な Azure AD Connect 設定になります。Azure AD Connect の簡単設定オプションでは、パスワード ハッシュ同期を構成したり、Azure AD のシングル サインオン名のオンプレミス属性を userprincipalname に設定したりできますが、パスワード ライトバックやシングル サインオンは有効化できません。

- メール移行方法: メールを移行しないとリモート ワークができないわけではありませんが、移行することで最新のメールおよびカレンダー機能、大容量のメールボックス、メールと Teams の統合機能などを利用できるようになります。メールを移行する場合には、テナントのセットアップ中もメールを処理できるように計画する必要があります。メール移行の準備についてしっかり把握して内容を評価するようにしましょう。オンプレミスの Exchange Server を使用している企業には、使いやすいユーザー エクスペリエンスで簡単にメールを移行できる Microsoft ハイブリッド エージェントを使用することをお勧めします。POP サーバーや IMAP サーバーからメールを移行する場合、組み込みの移行ツールを使用します。詳しくは、「IMAP メールボックスを Office 365 に移行するために必要なこと」をご覧ください。メールの移行計画中は、企業ドメインのメールを受信し、SMTP トラフィックを既存サーバーにルーティングするように Microsoft 365 を構成することができます。詳しくは、「Exchange Online と Office 365 のメール フローのベストプラクティス (概要)」をご覧ください。

- DNS ドメインの構成: セットアップ ウィザードで DNS ドメインを構成した後に、受信メールの MX レコードなどの DNS レコードの変更を求められます。DNS ドメインを新たにセットアップする場合、既存メールのルーティングを考慮する必要はありません。メールが構成されている既存の DNS ドメインを追加する場合、MX レコードの変更後にメールが Microsoft 365 に転送されるようになるため、このタスクの準備ができていることを事前に確認してください。お客様のメール移行方法に合わせて DNS を構成します。たとえば、後からメールを移行する場合は、既存の DNS レコード、MX レコード、メール関連の TXT レコードをそのまま変更せず、新規レコードも追加しない、最もシンプルな方法を選びます。

Azure AD Connect のシングル サインオンとパスワード ライトバックは、Microsoft 365 Business Premium サブスクリプション、および一部の商用サブスクリプションに含まれています。

ID 保護の構成

次のステップでは、多要素認証 (MFA) の有効化など、ID 保護の構成を行います。

| ID 保護の構成 | 推奨設定 – 通常シナリオ | 推奨設定 – 高リスク シナリオ |

| 管理アクセスに関する計画の策定 | 必須 | 必須 |

| 管理専用アカウントの構成 | 推奨 | 推奨 |

| 管理者の多要素認証 | 既定で有効 | 必須、条件付きアクセス |

| ユーザーの多要素認証 | 既定で有効 | 必須、条件付きアクセス |

| セルフサービスによるパスワードのリセット | 全ユーザーで有効 | 全ユーザーで有効 |

| 統合されたセキュリティ情報の登録 | 全ユーザーで有効 | 全ユーザーで有効 |

- 管理アクセスに関する計画の策定: 新規にテナントを作成するときには、最初のユーザーがグローバル管理者となり、権限が無制限に付与されます。先に進む前に、テナントの管理権限を有するユーザーと付与する管理者ロールの種類を決めておく必要があります。グローバル管理者アカウントは、2 名以上 5 名以下で設定することをお勧めします。グローバル管理者アカウントが 2 つ以上あると、最初に作成したグローバル管理者アカウントがロックアウトされた場合に便利ですが、あまり数を増やしすぎないようにします。グローバル管理者を 3 名以上作成する必要がある場合、管理権限のみを付与することも検討してください。詳しくは、「管理権限の割り当て」をご覧ください。

- 管理専用アカウントの構成: メールの送受信や共同作業に使用しない管理専用アカウントを使用することをお勧めします。たとえば、A 氏と B 氏という 2 人の管理者がいる場合、サブスクリプションが割り当てられている Microsoft 365 の通常のユーザー アカウントと、サブスクリプションが割り当てられていない管理専用アカウントを各自所有します。このようにしておくと、A 氏がフィッシング攻撃の被害を受けた場合や B 氏のコンピューターがリモート コントロールのマルウェアに感染した場合でも、攻撃者がアクセスできる範囲がどちらかのメールやファイルに限られ、テナント全体にはアクセスできません。詳しくは、「Azure AD でのハイブリッドおよびクラウド デプロイ用の特権アクセスをセキュリティで保護する」をご覧ください。

- 多要素認証の構成: Microsoft 365 の管理者アカウントでは、MFA が既定で有効になっています。これは、管理者だけではなく社内のすべてのユーザーを対象に有効化することをお勧めします。アカウントに MFA を適用することで、セキュリティ侵害を受ける確率が 99.9% も低減 (英語) します。パスワードは、フィッシング、ソーシャル エンジニアリング、ユーザーの不適切な操作、継続的な攻撃などにより簡単に破られる可能性があります。MFA は、アプリケーションへのサインイン時に複数の形式での検証を要求するため、アカウントの安全性をすぐに強化できます。多くの企業では、既定のセキュリティ設定を有効にするだけで簡単に設定を適用可能です。IMAP ベースの自動ヘルプデスク機能や多機能プリンターのメール機能を非特権アカウントで有効にするなど、さらに細かく管理したい場合は、条件付きアクセスで MFA を有効化します。条件付きアクセスを使用する場合は、一般的な条件付きアクセス ポリシーをすぐに適用します。管理ポータルで個々のユーザーの MFA を有効にすることはお勧めしません。今後ユーザーや管理者を追加する際にポリシーで MFA が有効化されるように、セキュリティ既定値や条件付きアクセスを設定しておくことをお勧めします。

- セルフサービスによるパスワードのリセット (SSPR): この機能を使用すると、ユーザーがパスワードを忘れた場合に、IT 管理者に連絡せずにリセットすることができます。ハイブリッドで ID を管理する場合は、Microsoft 365 Business Premium によりパスワードの変更をオンプレミスの Active Directory にライトバックするように構成することもできます。Azure AD Connect のインストール時にパスワード ライトバックを有効化した場合、Azure AD 管理ポータルの [On-premises integration] で [Write back passwords to your on-premises directory] を有効化する必要があります。

- 統合されたセキュリティ情報の登録: ユーザーの MFA セットアップ エクスペリエンスが向上します。一度追加の電話番号またはメール アドレスのオプションを確認するだけで、Microsoft Authenticator の取得とセットアップに関するガイドが示され、登録まで 14 日間の猶予が与えられます。統合されたセキュリティ情報の登録は、セルフサービスによるパスワードのリセットと同じタイミングで簡単に有効化できます。詳しくは、「Azure Active Directory での統合されたセキュリティ情報の登録の有効化」をご覧ください。

セルフサービスによるパスワードのリセットと統合されたセキュリティ情報の登録は、Microsoft 365 Business Premium サブスクリプション、および一部の商用サブスクリプションに含まれています。

メール保護の構成

Microsoft 365 のすべてのサブスクリプションに Exchange Online Protection が含まれており、迷惑メール、ウイルス、フィッシング攻撃からの保護が既定で有効になっています。保護をさらに強化したい場合、すべてのサブスクリプション タイプでオプションのポリシーを構成できます。また、Microsoft 365 Business Premium に含まれている Office 365 Advanced Threat Protection を有効化できます。

| メール保護の構成 | 推奨設定 – 通常シナリオ | 推奨設定 – 高リスク シナリオ |

| 一般的な添付ファイルの種類フィルターの有効化 | 推奨 | 必須 |

| Office マクロ拡張子を持つ添付ファイルのトランスポート ルールの有効化 | 警告 | ブロック |

| 自動転送メールをブロックするトランスポート ルールの有効化 | 推奨 | 必須 |

| Sender Policy Framework (SPF) の有効化によるなりすましの防止 | 必須 | 必須 |

| DomainKeys Identified Mail (DKIM) の有効化によるなりすましの防止 | 任意 | 署名済み、すべてのドメイン |

| DMARC ポリシーの有効化によるメールの検証 | 有効、p=quarantine | 有効、p=reject |

| Office 365 ATP ポリシーの有効化 | 推奨ポリシーを使用 | 必須、スピア フィッシングに対応 |

- 一般的な添付ファイルの種類フィルターの有効化: このフィルターを有効化すると、マルウェアで広く使用されるファイル形式のメール添付ファイルをブロックできます。詳しくは、「メールのマルウェアに対する保護レベルを上げる」をご覧ください。

- Office マクロの拡張子を持つ添付ファイルのトランスポート ルールの有効化: 悪意のあるマクロを含むファイルをユーザーが開くと、社内にランサムウェアが侵入するおそれがあります。これを防止するため、メールにマクロを含む可能性が高いファイルが添付されている場合に、ユーザーへの警告を挿入することができます。手順の詳しくは、「ランサムウェアから保護する」をご覧ください。

- 自動転送メールをブロックするトランスポート ルールの有効化: 攻撃者が従業員のアカウントにアクセスすると、そのユーザーのメールを外部アカウントに自動転送することがあります。こうして攻撃者はメール フローを一定期間観察し、他のユーザーの資格情報を盗み出したり、他者になりすましたりする機会を伺って、支払い先を架空のサプライヤーに変更するなどの操作を実行します。これを防ぐには、メールの自動転送を停止します。

- メール認証を実装すると、ドメインのなりすましを防止したり、他のドメインからのフィッシング メールやその他の認証を受けていないメールを削減したりできます。これは、Sender Policy Framework (SPF)、DomainKeys Identified Mail (DKIM)、ドメイン ベースのメッセージ認証、レポート、適合 (DMARC) の 3 種類の独立したテクノロジを連携して実現します。送信メールがすべて Outlook や Microsoft 365 から送信される場合は、DNS レコードとポリシーをいくつか設定するだけで、比較的容易にメール認証をセットアップできます。詳しくは、「Microsoft 365 でのメール認証」をご覧ください。

- Office 365 ATP ポリシーの有効化: ATP は、添付ファイルやリンクから悪意のあるコンテンツを検出するインテリジェントなシステムにより、未知のメールの脅威から企業をリアルタイムに守ります。推奨 ATP ポリシー既定値は、オンボーディング ハブで有効化できます。こちらのドキュメントでオンボーディング ハブのウィザードの手順を詳細に紹介しています。また、特定のユーザーになりすますスピア フィッシングを防止するポリシーを構成することもできます。詳しくは、「ATP フィッシング対策ポリシーの排他的設定」をご覧ください。

Office 365 Advanced Threat Protection は、Microsoft 365 Business Premium サブスクリプション、および一部の商用サブスクリプションに含まれています。

情報ガバナンスの構成

機密データを扱う企業では、多くの場合、不測のデータ漏えいの防止、データ保持に関するポリシー、秘密度ラベルによるデータの分類などが必須です。

| 情報ガバナンスの構成 | 推奨設定 – 通常シナリオ | 推奨設定 – 高リスク シナリオ |

| データ損失防止 (DLP) のセットアップ | 推奨、既定のポリシーを使用 | 機密データの種類 (GLBA や HIPAA など) に応じて使用 |

| メールの暗号化に使用するテクノロジ | Office 365 Message Encryption | 秘密度ラベル |

| 保持ポリシー | 設定しない | 設定する |

| 秘密度ラベルの使用 | 任意 | 使用する、既定またはカスタムのラベル |

- データ損失防止 (DLP) のセットアップ: クレジット カード情報、国民識別番号、医療情報などの機密情報を扱う企業では、DLP ポリシーを使用することで、情報が不注意によって開示されてしまうことを防止できます。セットアップ ウィザードで事前定義されたテンプレートを使用すると、既定の DLP ポリシーを適用できます。また、組み込みの機密情報の種類や独自に作成したものを使用して、カスタム DLP ポリシーを構成することもできます。

- メールの暗号化に使用するテクノロジ: ほとんどのメール サービスの間で送受信されるメール メッセージは、通信中には保護されますが、格納中にはメッセージ自体は暗号化されません。メッセージ レベルでのメールの暗号化や著作権保護が必要な企業では、通常は Office 365 Message Encryption を使用することをお勧めします。この機能は既定で有効化されており、保護されたメールを、社内、社外を問わずあらゆるユーザーと簡単に共有することができます。メールの暗号化に秘密度ラベルを使用すると、メールを複数に分類して保護オプションの適用や制御を細かく行えるため、高リスク シナリオでは秘密度ラベルを使用することも検討してください。詳しくは、Office 365 Message Encryption のページをご覧ください。

- 保持ポリシーの有効化: 保持ポリシーを設定すると、法規制で指定された期間ファイルやメールを保持することができます。保持期間経過後は、ファイルやメールを削除して法的なリスクを軽減することもできます。これは、保持することと同様に重要です。詳しくは、保持ポリシーの概要に関するドキュメントをご覧ください。

- 秘密度ラベルの有効化: 秘密度ラベルを Microsoft Information Protection フレームワークと併用すると、ファイルやメールを暗号化したり、著作権管理に利用したりできます。このため、どこに格納されている情報でもセキュリティ保護や制御に使用できます。秘密度ラベルでは、ユーザーの生産性を落とさず、共同作業の邪魔にならないようにしながら、企業データを分類して保護します。構成方法の詳しくは、「秘密度ラベルの詳細」をご覧ください。

データ損失防止、Office 365 Message Encryption、保持ポリシー、秘密度ラベルは、Microsoft 365 Business Premium サブスクリプション、および一部の商用サブスクリプションに含まれています。

Teams のセキュリティの構成

ほとんどの企業では、Microsoft Teams をデプロイするだけでセキュリティを有効化することができます。ガバナンスや監督に厳格な企業では、さらに高度な構成オプションを使用することが可能です。

| Teams のセキュリティの構成 | 推奨設定 – 通常シナリオ | 推奨設定 – 高リスク シナリオ |

| Teams のガバナンス (各ユーザーがチームを作成する) | 既定 | グループ設定を制限 |

| ゲスト アクセス (外部ユーザーがチームやチャネルに完全に参加する) | 有効 | 有効 |

| 外部チャット (外部ユーザーがチャットを開始する) | 許可、既定のポリシー | 制限 |

| サードパーティのクラウド ストレージ | 既定 | 使用不可 |

| 会議のポリシーと設定 | 既定 | 匿名ユーザーをブロック |

| メッセージング ポリシー | 既定 | 既定 |

| OneDrive for Business での共有 | あらゆるユーザーに許可 | ログインが必須 |

| ファイルの Teams および OneDrive for Business への移行 (復旧できるようにする) | 必須 | 必須 |

- Teams のガバナンス: Teams の使用を開始したばかりの企業では、既定でユーザーがチームやチャネルを作成できることを懸念する場合があります。Teams は、ユーザーがチームやチャネルを作成することを前提として設計されているため、チーム作成を制限する代わりに、グループの有効期限をポリシーで設定することをお勧めします。有効期限ポリシーの作成方法は、「Microsoft 365 グループの有効期限ポリシー」および「Microsoft Teams でのチームの期限切れと更新」をご覧ください。チームを作成できるユーザーを制限して Teams のガバナンスを強化する場合は、「Microsoft 365 グループを作成できるユーザーを管理する」を参照してください。

- ゲスト アクセス: 会議だけでなく、Teams を外部のクライアント、サプライヤー、パートナーとの共同作業に使用することもあります。外部ユーザーがチームにフルで参加できるようにするには、Teams 管理センターでゲスト アクセスを有効化します。アクセスが許可されたユーザーのみを各チームに明示的に追加する必要があるため、セキュリティに厳格な企業でもゲスト アクセスを有効化しておくことをお勧めします。

- 外部チャット: ゲスト アクセスとは異なり、社外のユーザーが Teams チャットを開始することを許可するものです。この機能は、任意のユーザーのアドレスを知っているだけで従業員がチャットを開始できるようにしたい場合には便利ですが、不要なチャットが開始されるという懸念点もあります。既定では、ゲスト アクセスが無効になっていても外部チャットはあらゆるドメインに対して許可されていますが、無効化したり特定のドメイン リストのみに制限したりすることもできます。詳しくは、「Microsoft Teams での外部アクセスの管理」をご覧ください。

- サードパーティのクラウド ストレージ: Teams では、Dropbox、Box、Google Drive などのクラウド ストレージ サービスにファイルをアップロードして共有することができます。また、Microsoft 365 テナントで直接制御できる クラウド ストレージ サービス (SharePoint および OneDrive) のみに制限することもできます。詳しくは、「組織の Microsoft Teams の設定を管理する」をご覧ください。

- 会議のポリシーと設定: 会議のポリシーと設定をカスタマイズすると、音声やビデオの設定、コンテンツの共有、ダイヤルイン ユーザーの挙動を制御できます。ほとんどの場合、既定の設定で問題ありませんが、個々の設定内容を確認しておくことをお勧めします。詳しくは、「Microsoft Teams でのミーティングと会議」をご覧ください。

- メッセージング ポリシー: Teams では、開封確認や URL のプレビューなどのメッセージング ポリシーもカスタマイズできます。ほとんどの場合、既定の設定で問題ありませんが、デプロイの前に個々の設定内容を確認しておくことをお勧めします。詳しくは、「Microsoft Teams のチャット、チーム、チャネル、およびアプリ」をご覧ください。

- OneDrive for Business での共有: OneDrive で共有されるファイルへの外部ユーザーのアクセスについても検討すべきです。ファイル共有は、共同作業を行う際に非常に便利で、既定では共有ファイルへのリンクを受け取ったユーザーはだれでもアクセスできます。高リスク シナリオの場合は、OneDrive と SharePoint の共有ポリシーを [New and existing guests] に設定し、共有ファイルにアクセスするすべてのユーザーにログインが必要とすることをお勧めします。詳しくは、「ゲストと共同でドキュメントの作業をする」をご覧ください。

- Teams と OneDrive へのファイルの移行: これは、リモート ワークに役立つだけでなく、バックアップや復旧の高度なオプションとしても使用できます。たとえばデバイスがランサムウェアに感染した場合に、OneDrive を使用すれば、ファイルが一括して暗号化されるのを防ぎ、ファイルの復旧も可能です。ユーザーのローカル マシンではなくクラウド上にファイルを保持すれば、ハード ディスクの故障などが発生しても復旧できます。Teams と OneDrive は SharePoint でファイルを保存するため、変更を確認したり、ミスがあった場合に変更を取り消して前のバージョンに戻したりすることもできます。通常、Teams チャネルにコンテンツ ファイルを移行するのと同様に、重要なファイルも簡単に移行できます。ファイル共有を Teams に移行するツールを使用する場合は、「SharePoint 移行ツールのダウンロードとインストール」をご覧ください。ランサムウェアに対する組み込みの保護機能については、「ランサムウェアの検出とファイルの回復」をご覧ください。

デバイスとリモート アクセスのセキュリティ保護

Microsoft 365 のポリシーとサービスはセキュリティを強化するために構成されています。ここからは、デバイスとシステムへのアクセスについて説明します。

デバイスの管理

リモート ワークの安全性を確保するには、デバイスを Azure AD と Intune に登録することがきわめて重要です。見えないデバイスの安全を守ることはできないので、まず企業で所有しているデバイスを把握することが不可欠です。

| デバイスの管理 | 推奨設定 – 通常シナリオ | 推奨設定 – 高リスク シナリオ |

| Active Directory に参加している既存の PC の登録 | Hybrid Azure AD Join | Hybrid Azure AD Join |

| 新規購入または再利用する企業用 PC のプロビジョニング | Azure AD Join Autopilot の使用を推奨 |

Azure AD Join Autopilot の使用を推奨 |

| 企業所有の PC のアプリ保護ポリシー構成 | 有効、データの暗号化のみ | 暗号化と再配置の禁止 |

| 個人が所有するモバイル デバイスからのアクセスの許可/拒否 | 許可、既定のアプリ保護ポリシーを適用 | クライアント アプリのアクセスと Web ダウンロードを禁止 |

| 個人が所有する PC からのアクセスの許可/拒否 | クライアント アプリのアクセスと Web ダウンロードを禁止 | クライアント アプリのアクセスと Web ダウンロードを禁止 |

| デバイス構成プロファイル | 基本構成プロファイル | エンドポイント セキュリティ プロファイル |

| デバイス コンプライアンス ポリシーの有効化 | 任意 | 強制適用、条件付きアクセス |

- Active Directory に参加している既存 PC の登録: Hybrid Azure AD Join を構成すれば、既にオンプレミスの Active Directory で管理されている Windows 10 PC を、Azure AD で管理できるようになります。この方法により、既存の Windows ユーザー プロファイルをそのまま保持できます。ハイブリッド セットアップを構成せずにコンピューターを Azure AD に直接参加させる場合、デバイスに新しいユーザー プロファイルが作成されますが、このプロファイルでは、ローカル ファイル、お気に入り、およびその他のカスタマイズされた項目にアクセスできません。詳しくは、「Microsoft 365 Business Premium によって管理されるドメインに参加している Windows 10 デバイスを有効にする」をご覧ください。

- 新規購入または再利用する企業用 PC のプロビジョニング: 新規購入した PC や新入社員向けに転用した PC のセットアップには、Windows Autopilot をお勧めします。Autopilot は従来のイメージ作成作業が不要で、ユーザーがすぐに生産的に作業開始できるようにデバイスをセットアップできます。また、デバイスを Azure AD に参加させ Intune に登録するときにも利用します。この場合、最初は新規プロファイルを使用するため、Hybrid Azure AD Join でデバイスを参加させることは必須ではありません。オンプレミスの Active Directory でセキュリティ保護されているアプリ、ファイル共有、プリンターなどのリソースには、引き続き Azure AD に参加しているコンピューターからアクセスできます。ハイブリッドでデバイスを参加させる場合には Active Directory サーバーへのネットワーク接続が必要ですが、一般的なリモート ワークには適していません。このため、Autopilot は新規購入や再セットアップされた企業用 PC をハイブリッドで参加させる場合に便利です。

- 企業所有の PC のアプリ保護ポリシー構成: 企業データを保護し個人用の場所から隔離するため、企業が所有するコンピューターにはアプリ保護ポリシーを適用することをお勧めします。主に 2 つの機能があります。1 つは暗号化で、適切な資格情報や管理対象のデバイスを使用しないとファイルを開けないようになっており、デバイスの紛失や盗難の際にデータを消去することもできます。2 つ目が再配置の禁止で、ファイルの保存場所を企業が承認、管理、制御しているデバイス上に制限します。これにより、企業データをすべて暗号化してユーザーの OneDrive フォルダーなど、保護された場所に保存するように制限できます。一方で、従業員が Microsoft Word で作成した履歴書などの個人用ファイルは、PC のローカル ドライブや USB メモリに保存できるようにすることができます。詳しくは、「Microsoft Intune の Azure portal を使用して、Windows 情報保護 (WIP) ポリシーを作成する」をご覧ください。

- 個人が所有するスマートフォンやタブレットからのアクセス: 個人用デバイスからメールや企業データへのアクセスを許可するかどうかも、重要な検討事項です。モバイル アプリ保護ポリシーでは、個人用デバイスのアプリを制限し、企業のメールやファイルを企業が管理できるようにします。たとえば、従業員が退職する場合、ユーザーの個人データやアプリに影響を与えないように保護対象のアプリから企業データを削除することができます。アプリ保護ポリシーは、Android と iOS の Office モバイル アプリと高度に連携します。従業員の iOS デバイスや Android デバイスでアプリ保護ポリシーを設定するには、管理ポータルの [Setup] メニューから [Protect mobile app data] ウィザードを開始します。詳しくは、「アプリ保護ポリシーの概要」をご覧ください。

- 個人が所有する PC からのアクセス: 企業のセキュリティ要件があまり厳格ではない場合を除いて、個人用 PC から企業データへのアクセスを禁止することをお勧めします。個人用 PC から企業データへのアクセスを許可する場合は、条件付きアクセス ポリシーを使用して、機密性の高いデータへのアクセスを制限することをお勧めします。条件付きアクセスを使用する場合は、2 つのポリシーを 1 組として作成することをお勧めします。まず想定される特定の条件で特定の操作を許可し、他の条件での同じ操作を禁止します。詳しくは、「条件付きアクセスと Intune について」をご覧ください。

- デバイス構成プロファイルの有効化: この機能では、Windows 10、macOS、iOS、Android を含む非常に多様なデバイスで、デバイスの機能、セキュリティ、PKCS 証明書、VPN、Wi-Fi プロファイルなどの設定を管理できます。まずは基本構成プロファイルで開始し、高リスク シナリオではエンドポイント セキュリティ プロファイルを適用することをお勧めします。詳しくは、「Microsoft Intune でデバイス プロファイルを使用してデバイスに機能と設定を適用する」をご覧ください。

- デバイス コンプライアンス ポリシーの有効化: デバイスがコンプライアンスに準拠するように、ルールと設定を定義します。条件付きアクセスと組み合わせると、ルールに従ってクラウド リソースへのアクセスを許可、拒否、制限することができます。たとえば、最低でも OS レベルと Bitlocker による暗号化を有効化しないと Microsoft 365 にアクセスできないようにするポリシーを作成することができます。詳しくは、「Intune を使用して社内リソースへのアクセスを許可するルールをデバイスに設定する」をご覧ください。

ここで説明したデバイス管理機能は、Microsoft 365 Business Premium サブスクリプション、および一部の商用サブスクリプションに含まれています。

他のアプリへのアクセスを保護

在宅勤務時には、ファイル サーバーや基幹業務アプリなどの既存の企業リソースにアクセスする必要があります。

| 他のアプリへのアクセスを保護 | 推奨設定 – 通常シナリオ | 推奨設定 – 高リスク シナリオ |

| オンプレミスのデータやアプリへのアクセス (既存の VPN) | スプリット トンネル VPN | スプリット トンネル VPN |

| サードパーティ製クラウド アプリへのアクセス | Azure AD シングル サインオン (SSO) | Azure AD シングル サインオン (SSO) |

| オンプレミス Web アプリへのアクセス | Azure AD アプリケーション プロキシ | Azure AD アプリケーション プロキシ |

| デスクトップ アプリへのアクセス | Windows Virtual Desktop (WVD) | Windows Virtual Desktop (WVD) |

- VPN 経由でのオンプレミスのデータやアプリへのアクセス: 既存の VPN テクノロジを使用するのが、最もシンプルなアクセス許可の方法です。しかし、従来の VPN は同時接続数が多いと不便な場合があります。容量を拡張する方法としてスプリット トンネル VPN を使用すると、VPN の必要性が低いネットワーク トラフィックは直接接続で送受信できます。Microsoft 365 に関連するネットワーク トラフィックは、通信中にはすべてネイティブに暗号化されるため、VPN を経由する必要はありません。

- サードパーティ製クラウド アプリへのアクセスのセキュリティ保護: Adobe や Salesforce などのサードパーティ製クラウド アプリにアクセスする場合、Azure AD、MFA、シングル サインオンを使用してユーザー ID を保護することをお勧めします。シングル サインオンを有効化すると、ユーザーが管理したり覚えたりしなければならないパスワードが減るうえ、従業員が退職する際に簡単にアクセス許可を取り消すことができます。詳しくは、「SaaS アプリケーションと Azure Active Directory の統合に関するチュートリアル」をご覧ください。

- オンプレミス Web アプリへのアクセスの保護: ユーザーがオンプレミスの Web アプリを利用する場合、Azure AD アプリケーション プロキシを使用するとリモートから安全にアクセスできます。たとえば、Web ブラウザーからリモート デスクトップ、Tableau、Qlik、およびその他の基幹業務 (LOB) アプリケーションへのリモート アクセスやシングル サインオンが可能です。詳しくは、「Azure Active Directory アプリケーション プロキシからのオンプレミス Web アプリケーションへの安全なリモート アクセス」をご覧ください。

- デスクトップ アプリへのアクセスの保護: 最高のセキュリティで在宅勤務するユーザーのデータを保護するには、Windows Virtual Desktop (WVD) ですべてのデバイスに仮想デスクトップ エクスペリエンスとリモート アプリを提供することをお勧めします。すべてのデータが仮想セッション内で保持されるため、セッションを終了するとユーザー デバイスには何も残らず、自宅で作業する場合でも、個人のマシンを使用する場合でも、確実に保護されます。WVD の詳しくは、Windows Virtual Desktop のドキュメントをご覧ください。

Azure AD シングル サインオン、Azure アプリケーション プロキシ、Windows Virtual Desktop は、Microsoft 365 Business Premium サブスクリプション、および一部の商用サブスクリプションに含まれています。コンピューティングやストレージのリソースを使用する場合、WVD ホスト プールでも Azure サブスクリプションが必要です。

この記事を、Microsoft 365 Business Premium でリモート ワーク環境を保護するための実践的なガイドとしてお役立ていただけますと幸いです。内容についてご不明な点やフィードバックがありましたら、お気軽に SMB Tech Community (英語) までお問い合わせください。

Join the conversation