Microsoft 365 Business Premium での CIS Controls の実装に関するガイド

※ 本ブログは、米国時間 9/22 に公開された ”Guide to implementing CIS Controls with Microsoft 365 Business Premium” の抄訳です。

このガイドは、Microsoft 365 Business Premium を使用する場合に、Center for Internet Security (CIS) が定義したサイバーセキュリティにおいて不可欠なコントロールを実装するための推奨事項をまとめたものです。

Microsoft 365 Business Premium は、従業員数が 1 ~ 300 名の企業に特化した、コラボレーション製品とエンタープライズ クラスのセキュリティ ツールの包括的なスイートです。Office の生産性アプリやサービスのほか、サイバー攻撃から企業、データ、デバイスを保護する高度なセキュリティ管理機能やデバイス管理機能を備えています。このガイドでは、高度なセキュリティ機能を実装しつつ、CIS Controls フレームワークを適用する方法について詳しくご説明します。

CIS Controls サイバーセキュリティ フレームワークについて

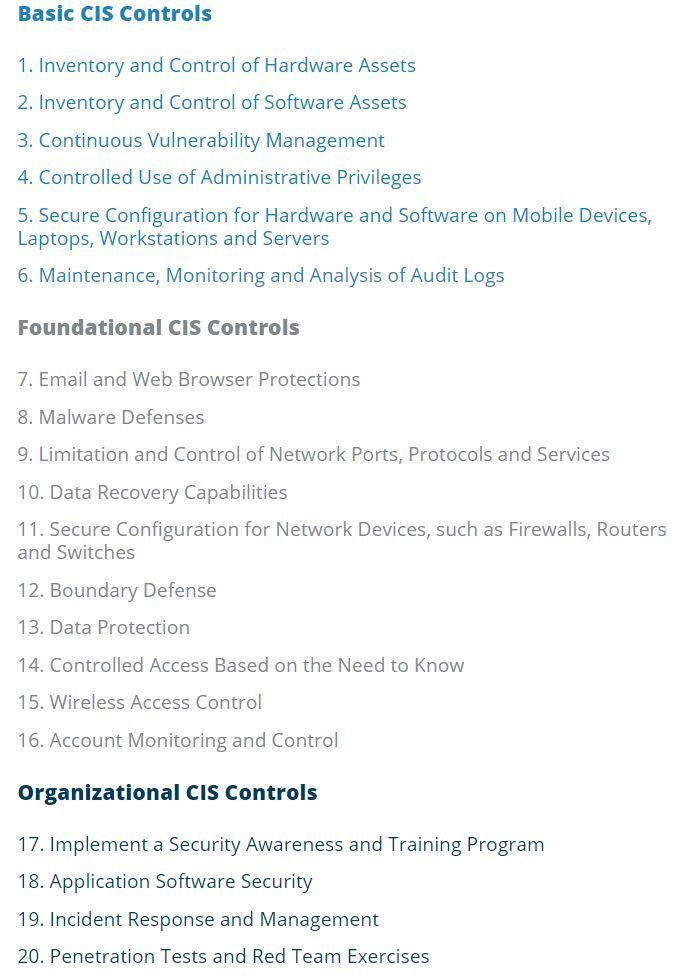

CIS Controls サイバーセキュリティ フレームワークとは、基本的なサイバーセキュリティ予防策を実施するために組織で達成すべき上位 20 項目のコントロールや目標のリストです。このコントロールに準拠すると、サイバーセキュリティのインシデントのリスクを大幅に軽減できます。

CIS Controls には 20 の項目があり、3 つのカテゴリに分けられます。

- Basic (CSC No.1 ~ 6): 基本的なコントロールです。「Foundational」および「Organizational」のコントロールの基盤となるため、最初に実装する必要があります。このコントロールの実装が不適切だと、後の項目のフレームワークを実装しても十分な効果が得られません。

- Foundational (CSC No.7 ~ 16): 主に技術的なコントロールです。細かい変更を積み重ね、ユーザー、デバイス、アプリ、データの保護を強化します。

- Organizational (CSC No.17 ~ 20): プロセスや手続きに関するコントロールです。サイバーセキュリティの技術的な要素が薄い領域に対処するための項目で、トレーニングやセキュリティ意識、インシデント対応計画などが含まれます。

上記カテゴリのほか、各主要コントロールの下にサブコントロール群が存在します。すべての組織がすべてのサブコントロールを実装する必要があるわけではありません。サイバーセキュリティ プログラムに対する組織の取り組みや努力のレベルを示すために、サブコントロールは以下の実装グループに分類されます。

- 実装グループ IG1: 中堅中小企業ではサイバーセキュリティ対策に割けるリソースや予算が限られていることが多く、その場合は実装グループ 1 に集中的に取り組みましょう。IG1 はあらゆる種類の組織に向けたセキュリティ ベースラインであり、現在観測されているごく一般的な攻撃の緩和に役立ちます。

- 実装グループ IG2: サイバーセキュリティ対策の計画と予算にある程度のリソースを投入できる中堅中小企業は、実装グループ 2 に従います。これは、情報保護などのより高度なサイバーセキュリティ目標を達成するための指針となります。

- 実装グループ IG3: 攻撃を受ける範囲が広くサイバーセキュリティ対策に専用リソースを投入できる大企業は、実装グループ 3 に従い、高度な脅威や攻撃者に対抗します。

CIS Controls の詳細については、こちらのページ (英語) をご覧ください。

Microsoft 365 への CIS Controls フレームワークの適用

Microsoft 365 Business Premium の導入で実現可能な IG1 の項目と IG2 の一部のサブコントロールについて解説します。以下のビデオでは、Microsoft Cloud を使用して中堅中小企業が成功を収めるための重要なヒントを Alex Fields (ブログ記事: https://itpromentor.com (英語)) が説明し、私が各サブコントロールについて解説しています。

1. ハードウェア資産のインベントリとコントロール

実装グループ 1 のサブコントロールには、以下のようなものがあります。

1.4 詳細な資産インベントリを維持する: 企業情報を保管または処理する可能性のある、すべての技術資産の正確かつ最新のインベントリを維持します。このインベントリには、組織のネットワークに接続されているかどうかに関係なく、すべての資産が含まれます。

1.6 許可されていない資産に対処する: 許可されていない資産がネットワークから分離/隔離されていること、あるいはインベントリが適時に更新されていることを確認します。

エンド ユーザーのコンピューティング デバイスの詳細な資産インベントリを維持する最も簡単な方法は、Intune に登録することです。登録は容易に行えますが、デバイスの種類によって手順が異なります。通常、この手順は企業が所有または管理するデバイスに適用されます。

- Active Directory に参加している既存 PC の登録: Hybrid Azure AD Join を構成することをお勧めします。これにより、現在オンプレミスの Active Directory で管理されている Windows 10 PC を Azure AD で管理できるようになります。この方法により、既存の Windows ユーザー プロファイルをそのまま保持できます。ハイブリッド セットアップを構成せずにコンピューターを Azure AD に直接参加させる場合はデバイスに新しいユーザー プロファイルが作成されますが、このプロファイルでは、ローカル ファイル、お気に入り、その他のカスタマイズされた項目にはアクセスできません。詳細については、「Microsoft 365 Business Premium によって管理されるドメインに参加している Windows 10 デバイスを有効にする」をご覧ください。

- 新規購入または再利用する企業用 PC のプロビジョニング: 新規購入した PC や新入社員向けに再利用した PC のセットアップには、Windows Autopilot をお勧めします。Autopilot では従来のイメージ作成作業が不要となり、ユーザーがすぐに生産的な作業を開始できるようにデバイスをセットアップできます。Autopilot は、デバイスを Azure AD に参加させ、Intune に登録する際にも使用できます。この場合、最初は新規プロファイルを使用するため、Hybrid Azure AD Join でデバイスを参加させる必要はありません。オンプレミスの Active Directory でセキュリティ保護されているアプリ、ファイル共有、プリンターなどのリソースには、引き続き Azure AD に参加しているコンピューターからアクセスできます。ハイブリッドでデバイスを参加させる場合は Active Directory サーバーへのネットワーク接続が必要ですが、この方法は一般的なリモート ワーク シナリオに適していないため、Autopilot を使用する方が新規購入や再セットアップされた企業用 PC をハイブリッドで参加させるのに便利です。

- Windows 10 以外の OS を使用しているデバイスについては、以下のガイドをご参照ください。

エンド ユーザーのコンピューティング デバイスの他にも、ファイアウォール、スイッチ、ワイヤレス アクセス ポイント、ネットワーク プリンターなどのデバイスのインベントリを維持する必要があります。Microsoft 365 にはこのような資産を追跡する機能はありませんが、資産にタグ付けして手動でデバイスのインベントリを管理すれば、実装グループ 1 のコントロールに準拠できます。また、このようなデバイスの資産追跡を自動化すると、人為的ミスによるリスクをさらに軽減できます。

すべてのデバイスを登録したら、条件付きアクセス ポリシーを有効化してアクセス制御を強制適用し、デバイスがコンプライアンスに準拠していることをマーキングする必要があります。メールや Teams などの企業リソースには、登録済みでコンプライアンスに準拠しているとマーキングされているデバイスからでなければアクセスできません。これにより、企業データにアクセスするエンドポイントを完全に管理し、管理者がすべてのエンドポイントをもれなく把握し管理することができます。デバイスベースの条件付きアクセスのルールをテナントに適用する場合の手順については、こちらの記事をご覧ください。

2. ソフトウェア資産のインベントリとコントロール

実装グループ 1 では、コントロールに準拠すると、組織内にインストールされ使用されているすべてのソフトウェア、および承認済みと未承認のパッケージをすべて正確に把握できます (これは未承認のパッケージを定期的に削除またはブロックすべきであるという考え方に基づいています)。

2.1 許可されたソフトウェアのインベントリを維持する: 業務目的のために、企業内で必要とされているシステム上の許可されたすべてのソフトウェアの最新リストを維持します。

2.2 ソフトウェアがベンダーによってサポートされていることを確認する: ソフトウェアのベンダーが現在サポートしているソフトウェア アプリケーションまたはオペレーティング システムだけが、組織の許可されたソフトウェア インベントリに追加されていることを確認します。サポートされていないソフトウェアは、インベントリ システムでサポートされていないものとしてタグ付けする必要があります。

2.6 許可されていないソフトウェアに対処する: 許可されていないソフトウェアが分離されていること、またはインベントリが適時に更新されていることを確認します。

Intune を使用すると、エンドポイントにインストールされているソフトウェア パッケージを把握できます。このため、1 つ目のコントロールに準拠して Intune サービスへのデバイスの登録を完了させることは、2 つ目のコントロールへの準拠にもつながります。このコントロールの目的を完全に達成するには、ソフトウェアのインストールを管理する戦略が必要です。これは、ユーザーが必要なソフトウェアの可用性を維持して最新状態を保ち、生産性を維持するうえでも有用です。

Intune を使用して許可されたソフトウェア アプリケーション パッケージをプッシュした後に、Autopilot のデプロイ プロファイルでローカル管理者権限を削除します (エンド ユーザーが独自のソフトウェアをインストールできないようにするため)。Intune にアプリを追加する方法については、こちらのページをご覧ください。Autopilot のデプロイ プロファイルのセットアップについては、こちらのページをご覧ください。

Microsoft 365 Business Premium には、「Cloud App Discovery」という機能も含まれています。このツールにより、社内環境で使用されている「シャドウ IT」アプリ (管理対象外のアプリ) を検出することができます。シャドウ IT の痕跡が発見された場合、その管理対象外のアプリを保護して管理下に置くことも、ブロックすることもできます。詳細については、「Cloud App Security の基本的なセットアップ」をご覧ください。

3. 継続的な脆弱性管理

Microsoft 365 では、オペレーティング システム (Windows) と Microsoft Office 製品のソフトウェア更新は構成できますが、サードパーティ製ソフトウェアには対応していません。1 つ目の実装グループ (IG1) に準拠するには、以下の両方を満たす必要があります。

- 3.4 オペレーティング システムの自動化されたパッチ管理ツールを適用する: ソフトウェア ベンダーが提供する最新のセキュリティ更新プログラムがオペレーティング システムで実行されていることを確認するために、自動化されたソフトウェア更新ツールを適用します。

- 3.5 ソフトウェアの自動化されたパッチ管理ツールを適用する: ソフトウェア ベンダーが提供する最新のセキュリティ更新プログラムがすべてのシステムのサードパーティ ソフトウェアで実行されていることを確認するために、自動化されたソフトウェア更新ツールを適用します。

Windows の更新プログラムの構成については、「Intune で Windows 10 ソフトウェア更新プログラムを管理する」をご覧ください。

サードパーティ製ソフトウェアのパッチは、サードパーティのアドオンを使用すると Intune で管理できますが、これについては本ガイドでは取り扱いません。

ここで、クラウド ソリューション プロバイダー (CSP) からアドオン製品として提供される Microsoft Defender ATP が「脅威と脆弱性の管理」という機能を備えていることにご注目ください。この機能では、純正またはサードパーティのソフトウェア パッケージに関連付けられているエンドポイントにおける脆弱性、および共通脆弱性スコアリング システム (CVSS) の評価、軽減策の詳細が提示されます。これは実装グループ 1 の目的からは少し外れますが、(エンドポイントでの) 脆弱性スキャンを参照する他のサブコントロールに準拠するうえで必ず役立ちます。詳細については、MDATP における脅威と脆弱性の管理に関する記事をご覧ください。

4. 管理権限のコントロールされた使用

このコントロールの目的は非常に明快で、管理者権限の使用をできるだけ抑制、制限することです。Microsoft 365 の場合、具体的にはクラウドの権限とエンドポイントの権限の 2 つにこれを適用します。

4.2 デフォルトのパスワードを変更する: 新しい資産を適用する前に、すべてのデフォルト パスワードを管理者レベルのアカウントに対応した値に変更します。

4.3 専用の管理アカウントの使用を確認する: 管理アカウントのアクセス権を持つすべてのユーザーが、昇格アクティビティに専用のアカウントまたはセカンダリ アカウントを使用していることを確認します。このアカウントは、インターネット閲覧、電子メールなどのアクティビティではなく、管理アクティビティにのみ使用する必要があります。

サーバー、スイッチ、ワイヤレス アクセス ポイント、その他のネットワーク デバイスなどの従来のハードウェア資産では、十分な強度を持つ一意のパスワードを使用します。オンプレミスの Active Directory を使用している場合、認証、承認、アカウンティングに RADIUS を使用できます。詳細については、こちらのページ (英語) をご覧ください。

管理には、生産性ソフトウェアのライセンスが関連付けられていない専用アカウントを使用する必要があります。たとえば [email protected] というユーザー アカウントをメインで使用している場合、このアカウントには管理者ロールを割り当てません。別途 [email protected] という管理作業用のアカウントを作成し、こちらにはライセンスを割り当てません。エンドポイントでは、ユーザーが自身のコンピューターのローカル管理者にならないようにします。CSC No.2 の項目で説明したように、Intune で Autopilot プロファイルを使用してこれを実現します。詳細については、「Azure AD でのハイブリッドおよびクラウド デプロイ用の特権アクセスをセキュリティで保護する」をご覧ください。

以上の手順により IG1 の要件は満たされますが、ほとんどの組織に対しては、もう 1 つ、多要素認証 (MFA) に関する IG2 のサブコントロールの実装を検討することをお勧めします。

- 4.5 すべての管理アクセスで多要素認証を使用する: すべての管理アカウント アクセスで多要素認証と暗号化されたチャネルを使用します。

MFA は、セキュリティの既定値群や条件付きアクセス ポリシーを使用するクラウド アプリ、および Windows Hello for Business (英語) を使用するエンドポイントで有効化できます。

5. ハードウェアおよびソフトウェアのセキュアな設定

CIS Controls IG1 の中では、(技術的に強制適用するシステムとは別に) 実装するセキュリティ設定とベースライン ポリシーを文書化することが推奨されています。

5.1 セキュアな設定を確立する: 許可されたすべてのオペレーティング システムおよびソフトウェアに関して、文書化された標準のセキュリティ設定基準を維持します。

ベースライン構成を適用する場合、顧客にその影響を理解してもらい承諾を得る必要があります (業務上の理由などからポリシーの例外を作成する必要がある場合は、それも文書化します)。

エンドポイントのセキュリティ設定の構成に Intune を使用すると、IG2 のコントロールの一部も満たされます。その例を次に示します。

5.4 システム構成管理ツールを適用する: スケジュールされた定期的な間隔でシステムに対し構成設定を自動的に実施、再適用するシステム設定管理ツールを適用します。

[Devices]、[Policies] の順に選択し、[Windows 10 Device Configuration] を追加すると、セキュリティ ポリシーをすばやく簡単に適用できます。わずか数クリックで Intune ポリシーを作成できます。詳細については、こちらの記事をご覧ください。また、ドキュメント「Microsoft Intune でデバイス プロファイルを使用してデバイスに機能と設定を適用する」では、Intune で使用可能なすべての設定をまとめてご紹介しています。

[Endpoint security]、[Security Baselines] から、より高度なセキュリティ構成を行うことができます。このプロファイルは、ベスト プラクティスに従ってマイクロソフトが定期的に更新します。一部の機能は Windows 10 Enterprise でのみ使用可能で、Microsoft 365 Business Premium や Windows 10 Pro の環境では使用できない場合があります。詳細については、「Intune でのセキュリティ ベースラインを使用した Windows 10 デバイスの構成」をご覧ください。

IT サービス プロバイダーの多くは、独自のカスタム デバイス構成プロファイルやエンドポイント セキュリティ プロファイルを作成することを好みます。これらは同じ設定を使用することもできますが、管理しやすいように、きめ細かく分けられたポリシーを使用することが可能です (1 つの大きなポリシーで定められるベースライン設定のセット全体ではなく、個々のポリシー単位でシステムやユーザーを除外できます)。また、このようなプロファイルの一部を適用すると、「Foundational」カテゴリ項目のサブコントロールの準拠にも役立ちます。

6. 監査ログの保守、監視および分析

監査ログは、サイバーセキュリティ関連インシデントを効果的に検出し対処するうえで重要です。ログが記録されていない場合、潜在的な脅威やインシデントの発見がきわめて難しくなるか、または不可能になります。

6.2 監査ロギングを起動する: すべてのシステムとネットワーク デバイス上でロギングが有効になっていることを確認します。

Microsoft 365 のすべてのクラウド アプリケーションで統合監査ログの有効化を計画してください。詳細については、「監査ログ検索を有効または無効にする」をご覧ください。また、セキュリティ/コンプライアンス センターでアラート ポリシーを有効化します。これは、異常なイベントを検出するうえで重要です。

エンドポイント デバイスについては、CSP がアドオンとして提供する Microsoft Defender ATP のサブスクリプションを使用しないと最も重要なデータが得られません。

本ガイドが、CIS Controls への取り組みを開始するうえでお役に立てば幸いです。CIS Controls はサイバーセキュリティ フレームワークとして広く認知されており、高い評価を受けています。他のフレームワークやプログラムとの共存も可能であるため、最初の一歩として取り組むのに最適です。セキュリティや規制に関するフレームワークのコンプライアンスに関する詳細については、コンプライアンス マネージャーやコンプライアンス スコアをご確認ください。また、マイクロソフトのサービス信頼性プラットフォームにサインインして詳細情報をご確認ください。

Join the conversation