Windows 11 の新しいセキュリティ機能がハイブリッド ワークを保護

※こちらの発表は米国時間 4 月 5 日に公開された New security features for Windows 11 will help protect hybrid work の抄訳をもとに掲載しています。

David Weston、エンタープライズおよび OS セキュリティ担当バイス プレジデント

ハイブリッド ワークへの移行が急速に進んでいますが、サイバー攻撃者はこの機会を抜け目なく狙っています。オフィス以外の場所で働く流れが世界的に広まる中、攻撃者も国家機関も、ターゲットの選定、速度の改善、精度の向上に力を注いでいます。マイクロソフトが実施した 2022 年版働き方トレンド インデックス (英語)1 の最新データによると、ビジネス上の意思決定者から今後 1 年間の懸念事項として最も多く挙げられたのは、「サイバーセキュリティに関する問題とリスク」でした。従業員の保護については、マルウェア、資格情報の窃取、フィッシング攻撃、デバイスのセキュリティ更新の不履行、ユーザーのミス、盗難にあったデバイスへの物理的な攻撃などが大きな課題となります。

Windows、Azure、Microsoft 365、Microsoft Defender にビルトイン保護機能が 2021 年にブロックした数は、マルウェアによる脅威が 96 億件以上、フィッシングなどの不審なメールが 357 億件以上、ブルートフォース攻撃による企業ユーザーのパスワードの窃取と乗っ取りの試行が 256 億件以上で、パスワード攻撃は 1 秒あたり 800 件を超えています。これらの攻撃から得た情報とマイクロソフトの 8,500 名のセキュリティ エキスパートの専門知識、そして、マイクロソフトのクラウドで 24 時間あたり 24 兆件処理されるセキュリティ シグナルを組み合わせることによって、マイクロソフトは独自の視点で、お客様が最新の脅威や将来の脅威から自らを保護するために必要なことを判断しています。マイクロソフトは、Windows 11 で求められる最新のハードウェアとソフトウェア、エコシステム パートナーからのサービスを組み合わせて提供することで、お客様がどのような働き方を選ぶ場合にも保護されるよう支援します。

ハイブリッド ワーク向けのセキュリティ設計

Windows 11 の今後のリリースでは大規模なセキュリティ更新プログラムが予定されており、最新のハードウェアとソフトウェアを組み合わせて、チップからクラウドに至るまでのさまざまな保護機能を提供します。マイクロソフトは、Windows をご利用のお客様を保護するために、最新ハードウェア技術を利用した Secured-core PC などの画期的な製品を開発しました。当社のデータによると、Secured-core の仕様に準拠していない PC と比べて、これらのデバイスはマルウェアへの耐性が 60% 高いことが示されています。これらのデバイスで提供される強力な保護機能は、Windows 11 のハードウェア ベースラインの設計基盤となった基礎の構築にも貢献しています。Windows の今後のリリースでは、ビルトイン保護機能によりさらにセキュリティが進化し、高度な標的型フィッシング攻撃からの防御に役立ちます。また、アプリケーションや個人のデータやデバイスの保護を強化すると共に、企業のデバイスをそのままの状態でユーザーに渡せるようセキュリティ構成を IT 管理者がロックできるようにする機能を追加します。この記事では、分散された労働環境において、セキュリティ上特に重要な課題に取り組むお客様をマイクロソフトがどのように支援するか、また、脅威に関する今後の見通しについてお伝えします。

ハードウェアを基盤とする、チップからクラウドに至るまでのゼロトラスト セキュリティの実現

- Microsoft Pluton: ゼロトラストの原則に基づいて構築された Windows 11 のハードウェア セキュリティ機能で、TPM 2.0、ファームウェアおよび ID 保護、ダイレクト メモリ アクセスおよびメモリ整合性保護などが含まれます。デバイスの電源投入後すぐに OS のコア部分やユーザーの資格情報が保護されます。これらの機能は、現在使用されているさまざまな攻撃パターンから保護するもので、攻撃者はハードウェアへの攻撃に移行しつつあるため、将来を見越して Microsoft Pluton セキュリティ プロセッサはコンピューティングの重要な階層を保護するための革新的なソリューションと考えています。

- Microsoft Pluton には、CPU や OS への直接統合により実現した重要な機能が複数あります。まず、Pluton は、主要セキュリティ機能を含む各種機能が Windows Update を通じて定期的に更新される唯一のセキュリティ プロセッサで、他の Windows コンポーネントと同様に更新が実行されます。Pluton では従来のように企業が手作業でファームウェアを更新する必要がなく、非常に容易に安全を守ることができます。また、Pluton のファームウェアは、その中で使用されている Windows Hello や BitLocker などの機能を担当した Windows チームが開発しています。このため、Pluton はパフォーマンスと信頼性の両面で Windows 11 に最適化されています。さらに、Pluton では世界レベルの侵入テストを実施し、外部からのバグ報告への報奨金も設けており、安全性の維持に貢献しています。Pluton では、ファームウェアが最適化されているだけでなく、CPU への直接統合による物理攻撃への対策も実現されています。このため攻撃範囲が最小限に抑えられ、セキュリティが強化されると共に、従来、物理攻撃への対策に必要とされていた詳細な構成が簡素化されています。Pluton は、チップからクラウドまでというセキュリティ戦略への取り組みと Secured-core PC の成功を示すものです。

業界ではますます高度化する攻撃からの防御において大きな進歩を遂げましたが、ハードウェアとソフトウェアの保護の分野では常にやるべきことがたくさんあります。エコシステムを前進させ、プラットフォームの整合性の水準を上げるための最良の方法は、オープンスタンダードを活用することです。 Plutonセキュリティプロセッサはまさにそれを実行します。

ゴールドマンサックス ハードウェアセキュリティ担当バイスプレジデント

Trusted Computing Group サプライチェーン セキュリティ ワークグループ 共同議長

Michael Mattioli 氏

アプリ ストアを経由しないアプリも Smart App Control で安全を確保

- Smart App Control は Windows 11 のセキュリティ モデルの主な機能強化の 1 つで、信頼されていないアプリや署名されていないアプリを既定でブロックし、ユーザーが Windows デバイスで悪意のあるアプリを実行しないようにするものです。Smart App Control はプロセス レベルで OS コアに直接統合されており、これまでブラウザーに組み込まれていた機能がさらに強化されます。新機能の Smart App Control ではコード署名と AI を併用しており、コードの証明書またはマイクロソフト クラウドで実行されるアプリケーション信頼性を判定する AI モデルのいずれかにより事前に安全であることがわかっているプロセスのみ実行を許可します。モデルの推論は、兆単位の膨大な数のシグナルを提供している脅威インテリジェンスの最新情報に基づき、24 時間体制で常に実行されています。新しいアプリケーションを Windows 11 で実行すると、コアの署名と特徴がこのモデルで確認され、安全であることが既にわかっているアプリケーションのみ実行が許可されます。このため、新しい Windows デバイスの Windows 11 ユーザーは、安全で信頼できるアプリケーションのみを安心して使用できます。Smart App Control は、Windows 11 がインストールされている新規デバイスで提供される予定です。以前のバージョンの Windows 11 を搭載しているデバイスでは、いったんリセットして Windows 11 をクリーン インストールすると、この機能を使用できるようになります。

アカウントと資格情報のセキュリティを強化

- Microsoft Defender SmartScreen によりフィッシング攻撃の検出と保護を強化: 昨年 1 年間で、Azure Active Directory では認証に対するブルートフォース攻撃を 256 億件ブロックし、Microsoft Defender for Office 365 ではフィッシング メールを 357 億件阻止しました。Windows に組み込まれ、フィッシング検出および保護機能が強化された Microsoft Defender SmartScreen では、マイクロソフトの資格情報を悪用した悪意のあるアプリケーションの実行やハッキングされた Web サイトへの誘導を検出してユーザーに警告し、フィッシング攻撃から保護します。フィッシング攻撃からの保護がプラットフォームに直接組み込まれ、初期状態で使用できるようになっている OS は、Windows が初めてとなります。これにより、ユーザー自身が IT 管理について学習する必要がなく、生産性と安全が確保されます。

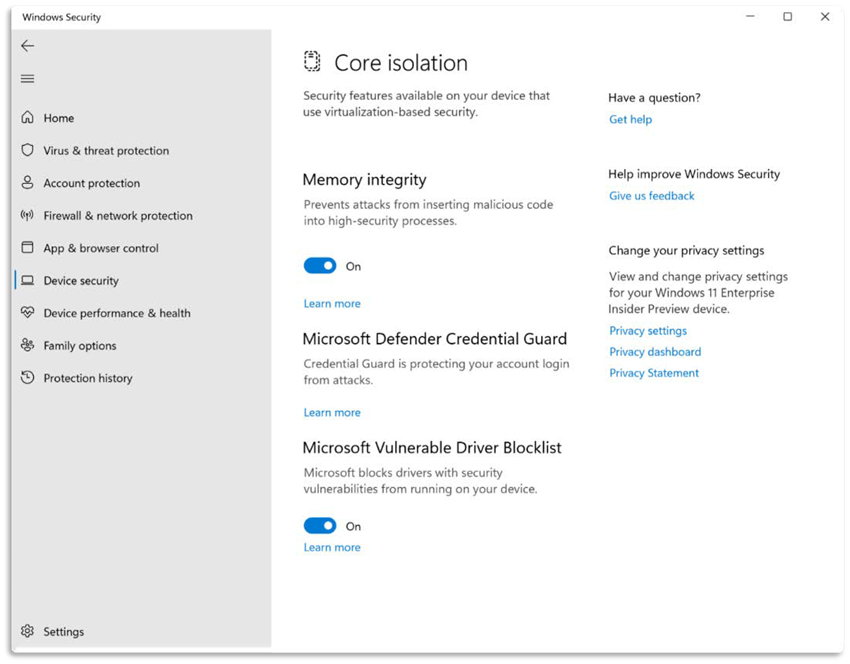

- Credential Guard を既定で有効化: Windows 11 の Credential Guard はハードウェアを基盤とする仮想化ベースのセキュリティ機能で、Pass-the-Hash や Pass-the-Ticket といった資格情報窃取攻撃からシステムを保護します。また、マルウェアが管理権限でプロセスを実行している場合でも、システムの秘密鍵のアクセスを阻止します。今後は、Windows 11 の Enterprise エディションを使用している組織では Credential Guard が既定で有効化されます。

- Local Security Authority の既定の保護を強化: Windows には、ユーザー ID を確認する重要なプロセスが複数あります。Local Security Authority (LSA) はそのプロセスの 1 つで、ユーザーの認証と Windows ログインの確認を担当します。Microsoft アカウントや Azure サービスへのシングル サインオンに使用される、パスワードなどのユーザーの資格情報やトークンを処理します。攻撃者は、マイクロソフトのツールを不正使用してこのプロセスを悪用し、資格情報を窃取するツールを開発しています。この事態に対処するため、強化された LSA 保護機能が、企業が所有する新しい Windows 11 デバイスにて既定で有効化されます。LSA は信頼できる署名済みのコード以外は読み込まないため、攻撃者が資格情報を窃取することがきわめて困難になります。

Personal Data Encryption で個人データのセキュリティ階層を追加:

- Verizon の 2021 年モバイル セキュリティ インデックス (英語) によると、回答者の 40% がモバイルデバイスが IT セキュリティにおける最大の脅威となると答え、97% がオフィスの従業員よりもリモート ワーカーのほうがリスクが大きいと思うと答え、56% がデバイスの紛失や盗難を危惧していると答えています。Windows 11 に新たに導入される Personal Data Encryption では、ユーザーが作業を行う場所にかかわらず、アプリケーションや IT 管理者がプラットフォーム機能を使用可能で、ユーザーがデバイスにサインインしていなくてもそのユーザーのファイルやデータを保護することができます。データにアクセスする際には、ユーザーはまず Windows Hello for Business で認証を受け、次にパスワードレスの資格情報でデータ暗号化キーをリンクさせる必要があります。これにより、機密データを保護する階層が追加で組み込まれ、デバイスの紛失や盗難の際にデータが攻撃を受けにくくなります。

Config Lock によりユーザー自身から保護

- セキュリティ関連の意思決定者の 60% 以上が、デバイスをユーザーに渡すと管理できる範囲が限られるため、セキュリティ ソリューションを実装するうえで問題となると答えています。この問題の解決に Config Lock が役立ちます。この機能は MDM ポリシーに従ってレジストリ キーを監視し、エコシステム内のデバイスを業界や企業のセキュリティ ベースラインに確実に準拠させるもので、既に Windows 11 に実装されています。Config Lock がレジストリ キーの変更を検出すると、影響を受けたシステムを数秒以内で自動的に IT 管理者が意図した元の状態に戻します。Config Lock を使用すると、重要なセキュリティ設定をユーザーが変更できないため、IT 管理者が確実に組織内のデバイスを保護できます。

ハイパーバイザーで保護されたコード整合性 (HVCI) による既定での保護強化:

- ここ数年のマルウェア攻撃 (RobbinHood (英語)、Uroburos、Derusbi、GrayFish、Sauron など) では、システムへの侵入にドライバーの脆弱性が悪用されることが増えています。次期 Windows 11 リリースでは、Windows 11 が実行される各種デバイスで HVCI が既定で有効化されます。この機能により、悪意のあるコード (WannaCry など) の挿入が防止され、署名済みの信頼できるドライバーのみが OS に読み込まれるようになります。Microsoft Vulnerable and Malicious Driver Reporting Center (英語) が、さまざまなセキュリティ コミュニティから得られたデータを使用して、既知の脆弱なドライバーを Windows が自動的にブロックできるように支援します。

- マイクロソフトの脆弱なドライバーのブロックリストは Windows Defender アプリケーション制御 (WDAC) と HVCI を利用したもので、既知の脆弱なドライバーを悪用した高度な標的型攻撃 (APT) やランサムウェア攻撃を防ぎます。カーネル ブロックリスト機能は、脆弱なドライバーが Windows カーネルに読み込まれないようにして脅威を軽減します。HVCI または Windows SE が実行されるデバイスでは、ブロックリストは既定で有効に設定されています。さらに、Windows Security アプリ内のコア分離ページの新しいエクスペリエンスから、この機能を有効化することもできます。

チップからクラウドに至るまでセキュリティを再構築

マイクロソフトは Windows の既定のセキュリティ ベースラインの強化に継続的に取り組んでおり、この記事で紹介したような主要な攻撃経路への対策に集中的に対応しています。この取り組みにより、Windows ユーザーに向けた既定のセキュリティ エクスペリエンスが簡素化、強化されています。Windows 11 にはチップからクラウドに至るまでの保護機能やセキュリティ階層が組み込まれており、ハイブリッドワークにおける現時点や将来のセキュリティ上の新たな課題に対応することができます。リリースを重ねるごとに Windows はビルトインでのセキュリティが強化されており、企業の将来に向けて引き続き新しい保護機能を開発しています。

CTA: セキュリティに関するブレークアウト セッションで、Windows に今後導入予定のセキュリティ機能が実際の攻撃にどのように対抗するかについてご確認ください。また、Windows 11 のセキュリティの詳細については、Windows 11 セキュリティ ブック (英語) をご覧ください。

マイクロソフトのセキュリティ ソリューションの詳細については、こちらの Web サイトをご覧ください。Microsoft セキュリティ ブログ (英語) をブックマークして、セキュリティ関連のトピックを随時チェックしてください。また、Twitter (@MSFTSecurity) をフォローすると、サイバーセキュリティに関する最新情報やニュースをご確認いただけます。

1「働き方トレンド インデックス」は、独立系調査会社 Edelman Data x Intelligence が、2022 年 1 月 7 日から 2022 年 2 月 16 日にわたり 31 の市場のフルタイム従業員または自営業者 31,102 人を対象に実施した調査です。この調査では、ビジネス リーダーに対し、「来年までの間に最も大きな障害や懸念事項になる問題は何か」を質問しました。その結果、サイバー セキュリティ関連の問題が第 1 位、顧客の需要やニーズの増大への対応が第 2 位、サプライ チェーンの混乱やインフレーションなどの外的要因への対応が第 3 位という結果が得られました。

Join the conversation